Marco Mattiucci

Maggiore.

Comandante Sezione Telematica,

Reparto Tecnologie Informatiche del Ra.C.I.S. - Roma

Giuseppe Delfinis

Tenente.

Ufficiale addetto Sezione Telematica,

Reparto Tecnologie Informatiche del Ra.C.I.S. - Roma.

1. Introduzione

L’Internet Forensics non possiede un ambito definitorio ben delineato in quanto inerente a un sistema, come Internet, di complessa struttura e di non semplice codificazione. Ogni utente connesso ad Internet può potenzialmente fruire di innumerevoli, dinamici e flessibili servizi di natura informatica ed informativa (i primi attengono ai software, i secondi attengono alle informazioni...). L’indagine correlata alla commissione di un reato per mezzo della Rete delle reti si concentra sui particolari servizi.

Il piano di lavoro adottato durante la stesura, analogamente a quanto già pubblicato su questa Rassegna - anno 2006, secondo numero -, prevede la schematizzazione in quadri sinottici, schemi concettuali finalizzati ad una semplificazione succinta degli argomenti in trattazione, mentre i riferimenti bibliografici vengono richiamati attraverso parentesi quadre [__].

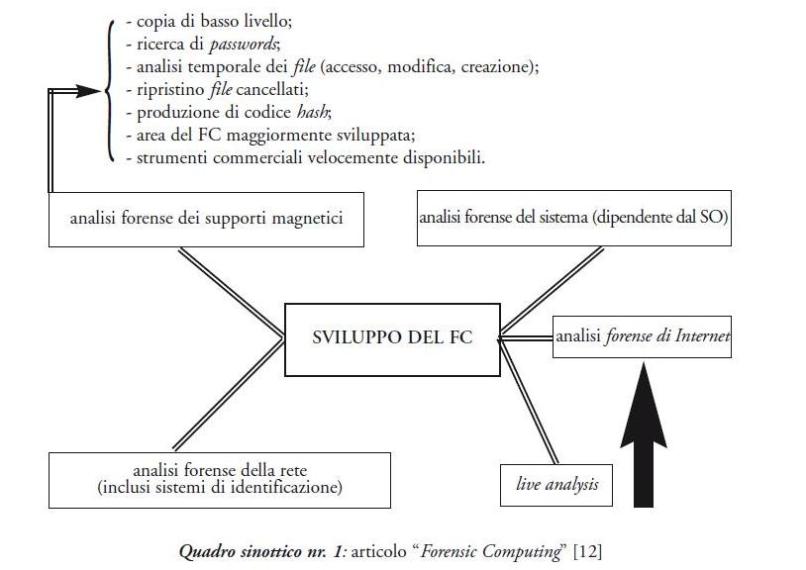

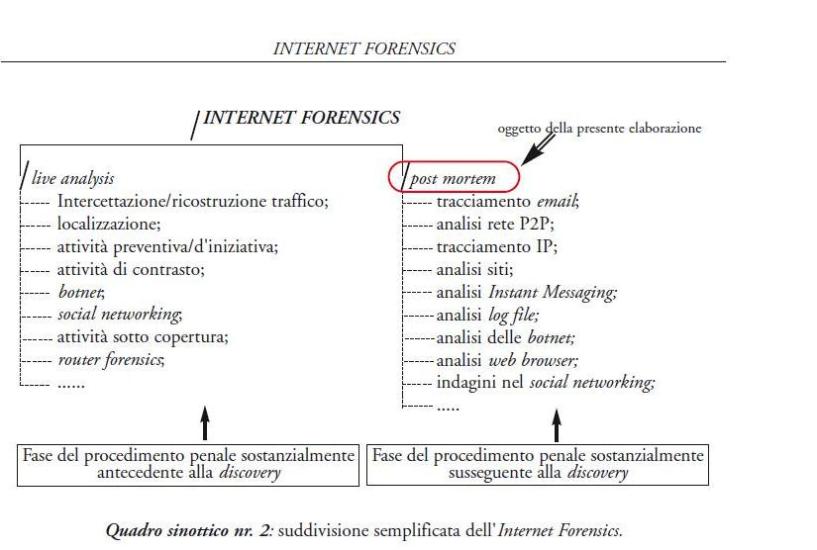

Ricollegandosi al citato articolo - quadro sinottico nr. 1, che si mostra per pronta reperibilità, l’analisi delle tracce presenti sulla rete globale costituisce una tematica naturale evoluzione del Forensic Computing (genus) in rapporto all’Internet Forensics (species).

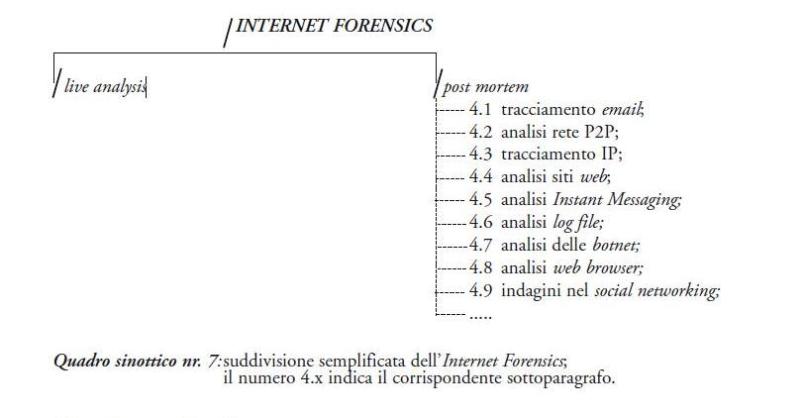

Da un punto di vista tecnico-forense, le problematiche legate ad Internet possono essere suddivise in due sottoinsiemi, a seconda si tratti di live analysis o post mortem analysis (cfr. quadro sinottico nr. 2), per una collocazione nell’ambito codicistico penal-procedurale che separi, seppur approssimativamente e succintamente, le fasi pre- e post-discovery. Questa raffigurazione, auspicabilmente, consentirà al lettore meno esperto di cominciare ad addentrarsi negli aspetti correlati ad Internet. Nel presente articolo verranno omesse tutte le tematiche rientranti nel quadro live analysis, mentre ci si soffermerà sul reperimento, lo studio e l’analisi delle tracce di natura telematica connesse, in vario modo, con l’utilizzo della Rete delle reti in ambiente post mortem.

Nell’anno 1997 si tenne in Washington, D.C. un meeting tra i ministri della Giustizia e dell’Interno del G-8 (precisamente G-7 più Russia) circa il crimine organizzato transnazionale, con particolare attenzione alla lotta contro i reati ad alta tecnologia. I Ministri formularono un comunicato basato su 10 principi in materia di criminalità ad alta tecnologia. Il primo di tali principi sancisce "Non ci devono essere luoghi sicuri per coloro che abusano delle tecnologie dell’informazione". Attualmente non solo esistono luoghi dove è possibile scambiare, diffondere e produrre materiale illecito ma, talvolta, è impossibile individuarne gli autori ed intercettarne i contenuti.

L’analisi forense [1] della Rete delle reti può assumere tre ruoli in base al relativo uso/abuso:

a. essenziale: crimini perpetrabili esclusivamente in ambiente Internet o comunque per i quali la Rete delle reti riveste un ruolo necessario dal punto di vista dell’esistenza della fattispecie di reato (es. un attacco distribuito ad un web-server che ne determina una caduta dei servizi - DOS);

b. rilevante: si tratta di crimini in ambito reale che si sono realizzati impiegando la Rete delle reti come strumento determinante (es. un attacco terroristico coordinato mediante VoIP);

c. inessenziale: si tratta di tutti quei crimini in cui Internet svolge una funzione minore, quali riportare informazioni direttamente o indirettamente su:

- eventi accaduti che costituiscono reato;

- l’identificazione di soggetti responsabili o vittime di reati;

- la localizzazione spazio-temporale di individui ed apparecchiature;

- l’avvenuto incontro di persone a scopo di coordinamento di azioni illegali;

- transazioni economiche legali o illegali, ecc.

Come sovente capita in una disciplina, è necessario adottare un linguaggio tecnico/settoriale proprio della specifica materia; pertanto, al fine di facilitare la lettura del presente articolo, al paragrafo 8 - Terminologia minimale - vengono riportati gli acronimi maggiormente utilizzati.

2. Considerazioni statistiche

Secondo quanto riportato in [8], in Italia sono attualmente in uso oltre 35 milioni di indirizzi IP (per il chiarimento di questo concetto vedasi par. 3.2 e 8): un IP ogni 2 italiani! Inoltre il numero di "internauti", a livello mondiale nell’anno 2008, ha oltrepassato il miliardo e mezzo, quasi 30 milioni sono italiani e circa 350 mila siti web "risiedono" in Italia (cfr. immagini 1, 2 e 3). Appare evidente, in tale contesto, quanto sia rilevante un’analisi tecnica riguardante l’Internet Forensics.

A ciò si aggiunga che il numero delle possibili modalità per la trasmissione di dati adoperando il protocollo IP e la costante tendenza nell’adozione di servizi basati non più su canali di comunicazioni "tradizionali" rappresentano nuove sfide per le Forze di Polizia e le Autorità Governative e Giudiziarie; cui si sommano la crescita della banda trasmissiva, con conseguente incremento della quantità di dati, la distribuzione gratuita di software per la crittografia, la distribuzione delocalizzata dei server a contenuto di interesse investigativo.

3. Aspetti tecnici

In questo paragrafo si espongono gli elementi tecnici basilari per una comprensione minimale del flusso informativo attraverso Internet.

a. L’indagine su Internet

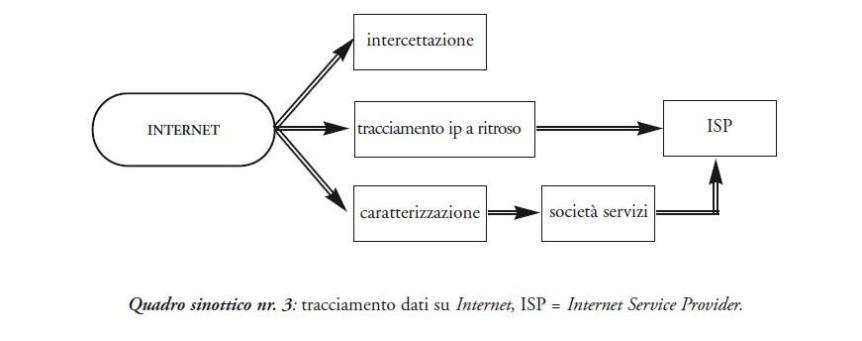

Esistono principalmente tre approcci per l’indagine sul dato in un sistema trasmissivo come Internet (cfr. quadro sinottico nr. 3):

a. intercettarlo (attività in tempo reale);

b. tracciarlo, utilizzando le informazioni presenti nei Provider (attività che si può svolgere sia in tempo reale che addietro);

c. caratterizzarlo, accedendo alle informazioni mantenute dalla società erogatrice del servizio (es.: facebook).

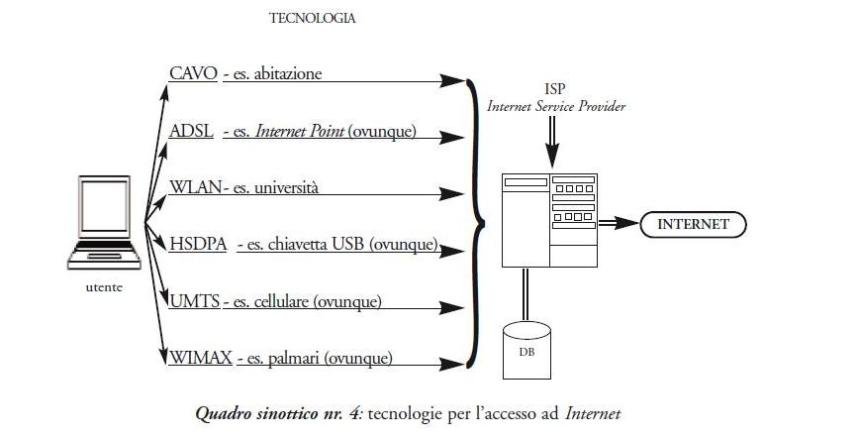

Al fine si individuare l’autore di un reato connesso con la Rete è necessario comprendere il processo di connessione ad essa. Un utente, generalmente, si collega ad Internet per mezzo di un dispositivo in grado di trasportare il segnale ad uno specifico fornitore di connettività alla rete, denominato ISP - Internet Service Provider (cfr. quadro sinottico nr. 4). Il fulcro delle indagini relative all’Internet Forensics riguarda proprio le attività svolte dagli ISP. I fornitori di connettività alla rete internet sono soggetti a giurisdizioni locali - quando presenti -, a seconda della rispettiva collocazione. Malgrado la differente tipologia di accesso ad internet (cfr. quadro sinottico 4), la connettività viene garantita dall’ISP, collocato fra l’utente richiedente una specifica risorsa (ad esempio una pagina web) e la Rete delle reti.

Nell’Internet Forensics il parametro temporale diviene un fattore di fondamentale importanza: i dati in possesso degli ISP, sfortunatamente, non vengono mantenuti per periodi sempre sufficienti allo svolgimento delle indagini e quindi si ha un elevato rischio che vadano persi definitivamente. In relazione alla caratterizzazione, le compagnie commerciali sovente memorizzano l’indirizzo IP dal quale è avvenuto la registrazione per un particolare servizio, in tal caso ci si riferisce nuovamente all’ISP, come mostrato nel quadro sinottico nr. 3.

b. IP ed Internet

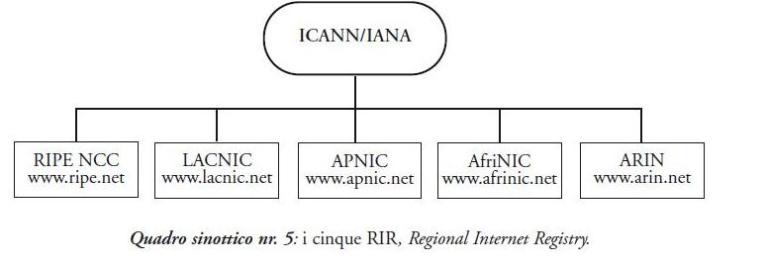

Ogni dispositivo (es. computer, stampante, router, hard disk, ecc) che sia connesso mediante un’interfaccia di rete tipicamente ha assegnato(1) un numero identificativo che viene denominato, per brevità, IP. Esso viene rappresentato nella forma AAA.BBB.CCC.DDD, ossia 4 gruppi di 3 cifre (indirizzamento a 32 bit) dove ogni gruppo ha un range da 0 a 255 ed alcuni valori sono riservati. Da osservare che un indirizzo IP identifica un host (vds. paragrafo 8) nella rete e non necessariamente un utente o un individuo. Esistono due grosse categorie di IP: statico, permanentemente associato al dispositivo e dinamico, associato di volta in volta. Attualmente gli indirizzi maggiormente utilizzati sono definiti di versione 4 (IPv4) e ve ne sono oltre 4 miliardi, ma tecnicamente disponibili al più 200 milioni. L’autorità preposta a livello internazionale per la distribuzione, a seconda delle esigenze, degli indirizzi IP ad enti con competenza areale, chiamati Regional Internet Registry (RIR) (cfr. immagine 4 e quadro sinottico nr. 5), è la IANA [13], Internet Assigned Numbers Authority - parte della ICANN [11] -, organizzazione responsabile per la gestione dello spazio di allocazione degli indirizzi IP e per i servizi legati ai nomi a dominio.

Si noti che il numero di IP disponibili, in rapporto alla richiesta degli utenti, determinerà, quasi con certezza, l’esaurimento dello spazio per gli indirizzamenti IPv4 nel 2011.

Le problematiche maggiori non ancora risolte, da un punto di vista sostanzialmente legale, sul piano dell’Internet Forensics risultano essere:

a. proxy anonimyzer - grazie a servizi di anonimia, solitamente a pagamento, non vi è possibilità di svolgere indagini compiute sull’origine di attività e di dati;

b. remailer - servizi di inoltro email, non vi è possibilità di tracciare la fonte;

c. rewebber - servizi di inoltro pagine web, non vi è possibilità di individuare chi pubblica realmente tali pagine web;

d. qualità dei dati nei database whois - non sempre le informazioni di tracciamento e/o caratterizzazioni reperibili da tali database sono affidabili;

e. range di IP utilizzati a fini criminali;

f. l’impossibilità di geolocalizzare l’utente;

g. ritenzione limitata dei log file;

h. scarsa cooperazione da parte di società estere detentrici di file utili ai fini investigativi.

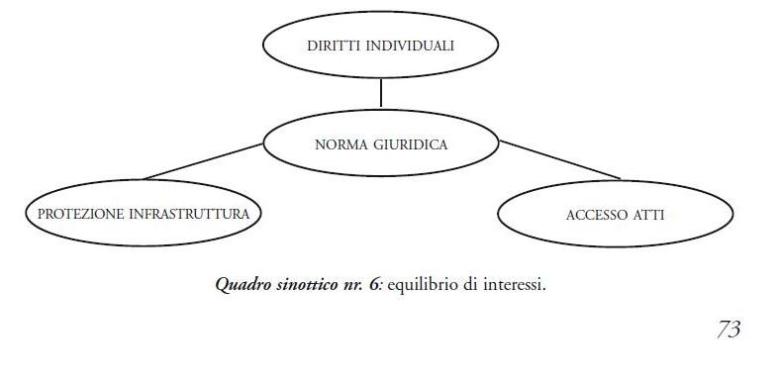

4. Aspetti investigativi

La natura unica delle tecnologie emergenti e le conseguenti sfide giuridiche, non comuni ai reati "tradizionali", come la competenza, la giurisdizione, l’armonizzazione delle procedure e del linguaggio, la cooperazione internazionale, l’intenzionalità, la difficoltà di identificare l’autore del reato e l’aumento della banda per le comunicazioni impongono al legislatore di affrontare l’esigenza del giusto equilibrio degli interessi tra i diritti individuali, come la privacy e la libertà di parola, la necessità di proteggere l’integrità dell’infrastruttura di reti (pubbliche e private) ed il bisogno di accesso ad informazioni sensibili per motivi di polizia giudiziaria (cfr. quadro sinottico 6).

Questa posizione baricentrica non risulta di facile attuazione.

Di seguito vengono illustrate per ogni campo di cui al quadro sinottico nr. 7, appresso richiamato per pronta reperibilità, le valutazioni tecniche e/o le informazioni ricevute in casi di indagine riguardanti reati perpetrati attraverso l’utilizzo della Rete [2].

a. Tracciamento Email

Il meccanismo inerente all’instradamento di questa forma di scambio di informazioni tra utenti è tipicamente contenuto nel header, intestazione strutturalmente nascosta. Attraverso l’esame di solito è possibile rinvenire l’IP al quale era associato l’email di origine.

Nel caso il servizio di email fosse stato rilasciato da Google le richieste inviate dagli organi di polizia italiani hanno ricevuto favorevole accoglimento, secondo quanto riportato integralmente dai legali della citata società:

"Pursuant to US laws and your authority under the Italian Criminal Procedure Code, please find attached subscriber information and login activity for the account requested in your communications to us dated omissis. Please note that our systems reflect that there has been no recent activity by the user of this account, therefore we do not have recent IP addresses available at this time".

Google Confidential and Proprietary Subscriber Information

1. Email Mario_Rossi@gmail.com

2. Status Enabled

3. Services Talk, Gmail

4. Name Mario Rossi

5. Secondary email

6. Created on omissis 07:34:26pm GMT

7. Lang en

8. IP XXX.XXX.XXX.XXX omissis 07:34:26pm GMT

Logs

All times are displayed in UTC/GMT.

Mario_Rossi@gmail.com

No log data is available.

Da osservare, oltre all’individuazione dell’IP, anche l’indicazione: a) dello stato dell’email - in questo caso attivo -, presente al punto 2 b) della fruizione di un altro servizio, al punto 3, denominato Google Talk, che permette lo scambio di chat e/o di videochiamate. Questo genere di informazioni, a priori non note, potrebbe portare ad ulteriori e promettenti spunti investigativi.

b. Analisi rete P2P

Lo studio dello scambio di contenuto attraverso filesharing dipende sostanzialmente da due elementi: rete utilizzata per la trasmissione e programma ad hoc adoperato e installato sul proprio computer. Il P2P elimina il concetto di architettura client/server in quanto consente a tutti i computer (peer) di comunicare e condividere risorse in maniera egualitaria.

Dalla nascita del peer-to-peer (P2P), negli anni ’90, si sono moltiplicate le applicazioni basate su questa tecnologia. Negli ultimi anni, la condivisione di file P2P è inesorabilmente fiorita a tal punto da rappresentare una formidabile componente di tutto il traffico Internet. Si stimano oltre un migliaio di differenti software P2P client e più di venti diverse tipologie di sub-net P2P. Il presente documento non copre tutti i diversi tipi di reti e client, perché, in generale, molte delle reti e dei programmi client funzionano allo stesso modo.

Tali sub-net forniscono una connessione da computer a computer in modo tale da determinare il modo in cui un file viene condiviso, la velocità con cui il file viene condiviso e l’impostazione di eventuali criteri di sicurezza.

In definitiva, una rete peer-to-peer si basa su un insieme di specifiche regole che consentono lo scambio di dati.

Esempi di applicativi di facile ed intuitiva installazione sono µTorrent, LimeWire, Emule, iMesh, Bearshare e KaZaa. Di quest’ultimo alcuni dettagli: i termini usati per la ricerca di file sono codificati, sono presenti file ad estensione .dat che riguardano il download e nella disinstallazione rimane traccia della cartella condivisa.

c. Tracciamento IP

Attraverso i record presenti nei database whois dei cinque RIR (cfr. par. 8) e le informazioni in possesso dei Provider si ottengono solitamente [4, 9] i seguenti dati:

- nome della società responsabile;

- indirizzo;

- numeri di telefono;

- nominativi di contatti;

- indirizzo e-mail;

- informazioni sul sito;

- eventuali numeri di fax.

Con apposito decreto dell’A.G. procedente è possibile ottenere le informazioni presenti nella società responsabile, a condizione che risieda in territorio italiano o, se con sede estera, ci si può affidare alla fattiva e gratuita collaborazione ovvero a lunghe e complesse procedure legali di richieste transnazionali.

d. Analisi siti web

I siti web sono formati da un gruppo di file e directory posizionati all’interno di un computer in un qualsiasi provider di connettività ad Internet di una regione qualsiasi del mondo. Un utente può immettervi contenuti di svariato tipo ma il proprietario del computer che ospita il dominio del sito in questione può operare modifiche, alterarne i contenuti, rimuoverli o aggiungerne altri, con la conseguenza che nel momento in cui viene eliminato un particolare file coloro che sono connessi perdono la possibilità di accesso. Questo semplice esempio mostra come un eventuale repertamento di un sito web salverebbe lo stato del sito unicamente in quel preciso istante e con le limitazione trattate al paragrafo 2 di [12] . Ciò indica che per avere un rapporto dettagliato circa tutte le modifiche effettuare da un particolare gestore non basta semplicemente scaricare o salvare l’intero sito ma si rende necessario l’accesso ai cosiddetti log file, ossia registrazioni delle operazioni compiute sul server dove viene ospitato il sito.

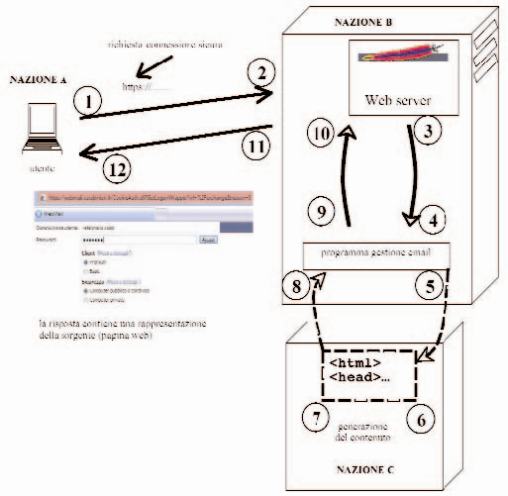

Quando si richiede una pagina web il browser richiede al server di inviare un particolare file. Le pagine web possono essere fornite a partire dal codice html statico, ossia non generato da programmi interni al lato server, oppure possono essere create all’"istante" da cosiddetti script - programmi, con linee di codice non eccessive, posti all’interno di un altro programma per compiere una determinata procedura, ad esempio l’accesso ad un sistema telematico -, quali PHP, CGI, ecc.

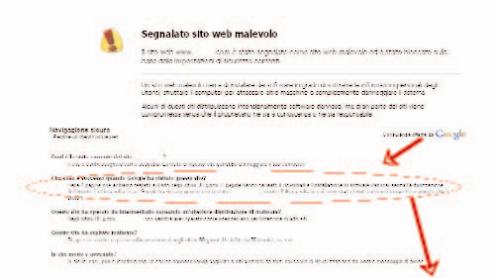

Tipicamente quando sono individuate vulnerabilità del sistema gli script possono essere sfruttati per l’inserimento di codice malevolo.

Il servizio reso dall’archivio internet "Wayback machine" [14] può essere di notevole aiuto quando non sia possibile operare un’analisi lato server. Tale sito web permette di tracciare all’indietro un gran numero di pagine web. Ad esempio, il sito dell’Arma dei Carabinieri nel mese di novembre 1998 si presentava come nell’immagine 6.

e. Analisi Instant Messaging

Attraverso programmi di messaggeria attualmente è possibile la condivisione non solo di informazioni testuali, ma anche di file. Il ritrovamento di contatti ricevuti, la decriptazione delle cosiddette chat ed eventuali cartelle condivise possono costituire tracce fondamentali.

f. Analisi log file

Appresso viene mostrato un esempio ipotetico di log file, intenzionalmente modificato per ragioni di riservatezza:

192.168.0.248 - - [22/Feb/2009:06:00:13 +0100] "delfinis.carabinieri.it/iemail/index.htm" 304 190 "http://delfinis.carabinieri.it/" ""

192.168.0.248 - - [22/Feb/2009:06:00:13 +0100] "delfinis.carabinieri.it/iemail/form.php" 200 3696 "http://delfinis.carabinieri.it/iemail/index.htm" ""

192.168.0.248 - - [22/Feb/2009:06:03:07 +0100] "delfinis.carabinieri.it/index.htm" 304 192 "-" ""

192.168.0.248 - - [22/Feb/2009:06:03:14 +0100] "delfinis.carabinieri.it/iemail/index.htm" 200 662 "http://delfinis.carabinieri.it/" ""

192.168.0.248 - - [22/Feb/2009:06:03:14 +0100] "delfinis.carabinieri.it/iemail/form.php" 200 3696 "http://delfinis.carabinieri.it/iemail/index.htm" ""

192.168.0.248 - - [22/Feb/2009:06:13:13 +0100] "delfinis.carabinieri.it/iemail/index.htm" 304 191 "http://delfinis.carabinieri.it/" ""

192.168.0.248 - - [22/Feb/2009:06:13:14 +0100] "delfinis.carabinieri.it/iemail/form.php" 200 3696 "http://delfinis.carabinieri.it/iemail/index.htm" ""

192.168.0.248 - - [22/Feb/2009:06:14:04 +0100] "delfinis.carabinieri.it/iemail/sendmail.php" 200 313 "http://delfinis.carabinieri.it/iemail/form.php" ""

Un log file è generalmente costituito dai seguenti dati: tempi di connessione, indirizzo IP del client, user account utilizzato, utenti loggati in ingresso ed uscita, riferimenti temporali (data e ora con l’indicazione del fuso orario), specifiche attività svolte (ad esempio, trasferimento di file, pagine web richieste, e-mail lette / inviate, file scaricati / inviati, messaggi istantanei, ecc.).

Talvolta il numero di record all’interno di tale file è talmente elevato che solo per mezzo di un filtraggio automatico è possibile addivenire a informazioni utili.

g. Analisi delle botnet

Può essere definita come una rete di computer infetti controllata direttamente o indirettamente da una o più entità. La rete criminale consente il dirottamento delle risorse di un PC (quasi la totalità, a seconda dell’infezione) per trasformarle in uno strumento per svolgere attività remunerative e/o illegali, come l’invio di spam o di effettuare estorsioni in forma di distributed denial-of-service attacchi o pay-per-clic su attività, rendendo prossima a zero la capacità di identificare il colpevole.

h. Analisi web browser

I web browser sono programmi, come Mozilla Firefox, Google Crome, che permettono la visualizzazione di contenuti (ad esempio, multimediali immagini, video, musica, testi, ecc.) posti tipicamente in un sito e l’interazione con essi. Dall’esame di tali applicativi è possibile studiare gli aspetti concernenti la cronologia internet, la cache, i preferiti, i cookie, gli indirizzi URL digitati, le password salvate, le impostazioni (es. il blocco dei pop-up, l’homepage, ecc,).

i. Indagini nel social networking

Attraverso il social network, formato da comunità online, è possibile disporre di una piattaforma virtuale nella quale condividere informazioni in maniera sicura. Secondo quanto riportato in [15], a livello mondiale facebook.com, avente sede in California-USA, risulta al quarto posto nella classifica mondiale di frequentazione dei siti e secondo in Italia, pertanto verranno illustrate le peculiarità di questa rete sociale. L’età minima per effettuare la sottoscrizione è 13 anni, così come indicato nel "contratto", ma ciò non è soggetto a nessuna verifica. Il periodo di ritenzione dei log file non è noto pubblicamente ma solo alle FFPP. Generalmente i contenuti multimediali immessi dagli utenti e successivamente cancellati non sono più disponibili. Un altro ragguardevole esempio di social networking rigurda Second Life, creato dalla società "Linden Lab", a San Francisco, California. Second Life è un universo virtuale creato per essere realistico. Un utente può condurre la propria vita attraverso un personaggio fittizio, un avatar. La libertà di creare e modificare l’ambiente virtuale concede la proprietà sulle creazioni digitali: da ciò derivano i diritti sulle realizzazioni simulate permettendo agli utenti di acquistare, vendere e/o fare affari con altri residenti all’interno di Second Life. La differenza tra Second Life e la maggior parte degli altri mondi virtuali è l’introduzione della possibilità di basarsi su una economia in cui la valuta virtuale, chiamata dollaro Linden, può essere convertita in dollaro statunitense. Second Life, quale ambiente sociale ed economico, ha aperto nuove porte per i cyber-criminali con l’opportunità di commettere reati non solo finanziari, ma anche contro la persona: fornisce una piattaforma per le attività illecite che possono essere facilmente mimetizzate da un apparentemente ed innocuo ambiente 3D.

Le indagini inerenti a questa particolare forma di comunicazione sono da ritenersi tra le più complesse: oltre a non avere nessun genere di giurisdizione sui server che ospitano il materiale potenzialmente di interesse investigativo, la procedura, non immediata, di attivazione dell’ausilio legale internazionale MLAT, Mutual Legal Assistance Treaty, qualora prevista, potrebbe risultare inefficace in quanto il periodo di ritenzione dei file e/o profili del sospettato non è, di solito, superiore ai 3 mesi.

5. Situazione attuale dell’Internet Forensics

Internet crea opportunità illimitate per le comunicazioni, le attività sociali ed educative, ma presenta i propri particolari rischi: il cybercrime, ovvero il momento in cui la convenienza associata ad Internet è adoperata a fini criminosi, quali, ad esempio, e-mail truffa, hacking, vishing (Voice-mail Phishing, sistemi VoIP adoperati per inviare messaggi fasulli a telefoni chiedendo di essere richiamati per ottenere le generalità ed il numero di carta di credito), distribuzione di software ostile (virus e worm), attacchi di tipo Denial of Service, furto di dati, estorsione, frode, scambio di materiale pedopornografico. La cibercriminalità utilizza, tra l’altro, le funzionalità proprie con l’invio di e-mail in pochi secondi o la rapida pubblicazione/diffusione di informazioni attraverso il web su scala planetaria, magari offuscando quale sia il reale contenuto (steganografia) e dissimulando chi sia il vero destinatario.

Le attività criminali possono essere perpetrate in tutto il mondo a prescindere dalla posizione geografica e spesso queste azioni illecite possono essere compiute più velocemente, più facilmente e con maggior danno con l’utilizzo di Internet. A causa dell’incremento dell’uso illecito della Rete, molti Paesi cercano di sviluppare strategie per prevenire, individuare e contenere le minacce connesse con la criminalità informatica. Attualmente si inizia a percepire che il fenomeno non può essere affrontato su scala nazionale e, di conseguenza, con gli strumenti legislativi propri di una giurisdizione arealmente determinata. Il problema potrebbe avere una soluzione concentrando gli sforzi in ambito prima europeo e poi mondiale, costruendo una strategia giuridica che consenta, in prima battuta, agli investigatori di uno Stato l’accesso alle informazioni detenute da una società commerciale residente in un’altra nazione. In altri termini, in condizioni di reciprocità, l’armonizzazione delle procedure legali atte - opportunamente riconosciute e "snelle" - a reperire il contenuto informativo in possesso di compagnie con sede non nel territorio di competenza di uno specifico organo investigativo dovrebbe costituire il comune denominatore sul quale produrre una riposta efficace in termini di lotta alla criminalità in rete.

6. Aspetti legali (L. 48/2008)

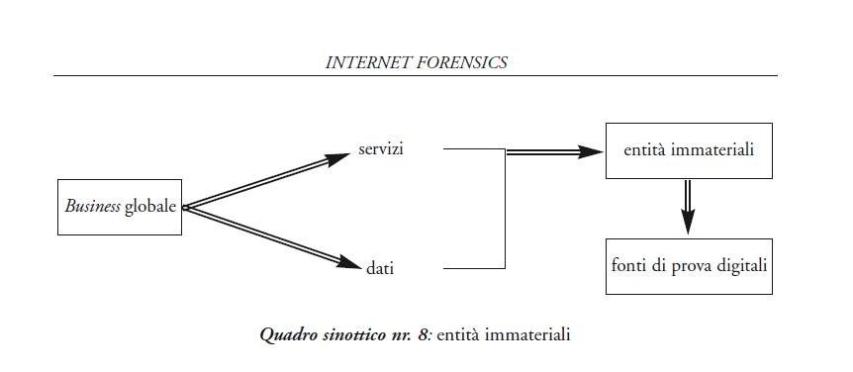

Come già accennato nei paragrafi precedenti, l’ampliamento della connettività e dei servizi ha fatto di Internet, in meno di 30 anni, uno strumento di comunicazione ed interazione sociale praticamente insostituibile nella totalità dei paesi sviluppati nonché un supporto al progresso degli altri in via di industrializzazione. In questo panorama, la differenziazione dei servizi e la disponibilità su vasta scala di dati utili all’utente costituiscono i due maggiori fronti su cui il business mondiale gioca la sua scalata (cfr. quadro sinottico nr. 8). In definitiva la vendita e diffusione di "dati e servizi", entità immateriali. La criminalità, da tale punto di vista, ha presto iniziato ad intuire le potenzialità dello strumento, realizzando il potere d’impatto di tali entità immateriali che restano, ad oggi, difficili da individuare, gestire, eventualmente sequestrare ed analizzare.

In [16] è evidenziato come la Francia, paese a noi vicino anche culturalmente, stia in questo periodo risentendo della dématéralisation du droit pénal dovuta all’enorme impatto dei sistemi digitali in genere e di Internet in particolare su quella che è la vita giudiziaria. La problematica di base nell’affrontare il fenomeno delle fonti di prova digitali in ambito processuale e penale è proprio nel trattamento di entità immateriali da cui provengono indicazioni determinanti ai fini del dibattimento e che debbono essere trattati a tutti gli effetti quali reperti giudiziari pur non essendo "cose" nel senso del codice di procedura penale.

La Legge n. 48, 18 marzo 2008, di ratifica della convenzione di Budapest del Consiglio d’Europa del 23 novembre 2001 [16, 17], rappresenta un chiaro passo verso un approccio alla soluzione di questa problematica. Lungi dal definire tale approccio completo e sempre corretto va comunque osservato che rischiara molte aree grigie inerenti al trattamento dei dati quali reperti giudiziari ed esalta la giusta rilevanza del fenomeno informatico e telematico in ambito penale, con tutte le problematiche irrisolte che ancora evidenzia nonché con quelle che promette di aprire nel prossimo futuro. Scendendo in un primo dettaglio è bene osservare che la L. 48/2008 incide sul codice penale, sul D.L. 8 giugno 2001, n. 231, sul codice di procedura penale e sul D.L. 30 giugno 2003, n. 196 (Privacy). Si tratta di modifiche i cui effetti sono oggetto di studio già da oltre un anno da parte sia di giuristi sia tecnici forensi e, ad onor del vero, bisogna ammettere che per valutare sul campo molti di essi sarà necessario aspettare ancora del tempo. Ad ogni modo, come già visto, il presente studio si limita agli aspetti post-mortem dell’Internet Forensics e proprio in tale ottica si limiterà e contestualizzerà l’analisi della L. 48/2008 ed anche in questo caso senza pretese di esaustività.

a. Ispezione e Perquisizione "virtuali"

La L. 48/2008, in quanto ratifica della Convenzione di Budapest riguardante i crimini commessi su Internet ed in generale sulle reti di computer, cerca di fornire "strumenti tecnici ed investigativi a vantaggio di ogni soggetto processuale al fine di proporre un modello di contrasto alla criminalità efficace ed uniforme" [Braghò 16] nell’ambito dei paesi che aderiscono all’accordo.

In questo senso vanno viste le modifiche degli artt. 244 (ispezioni), 247 e 352 (perquisizioni).

Esse allargano innanzitutto il concetto di ispezione dalla circostanza di "…persone, dei luoghi e delle cose…" ad una fattispecie particolare ma omnicomprensiva, costituita dai "…sistemi informatici e telematici…".

È palese che tale concetto di ispezione non riguarda semplicemente gli oggetti fisici che realizzano i citati sistemi ma soprattutto il loro contenuto in termini di dati ed informazioni.

Da questo e dal fatto che, come precedentemente accennato, su sistemi informatici e telematici l’utente accede normalmente a servizi (software) e solo in minima misura a dati elementari autoconsistenti, segue che l’ispezione si configura come una sorta di analisi a scopo investigativo dei servizi e quindi degli ambienti virtuali che essi realizzano sul sistema.

Un esempio pratico permetterà di chiarire il concetto appena espresso.

La navigazione di una pagina web mediante un software di browsing può essere considerata, a buon ragione, una ispezione se atta ad "…accertare le tracce e gli altri effetti materiali del reato…".

Va ben distinto questo fatto dal semplice scaricamento del codice html (o altro…) inerente alla pagina stessa.

Ciò che infatti l’ispezione accerta inerisce agli effetti del codice che realizza la pagina (quindi il servizio) e non il codice stesso (che in taluni casi può essere anche ininfluente ai fini investigativi).

La pagina, quando si "disegna" ed "attua" sul programma di browsing, realizza a tutti gli effetti un ambiente virtuale da cui si afferma che l’ispezione si svolge virtualmente.

Nello stesso senso la modifica all’art. 247, nel suo comma 1-bis, parla di perquisizione virtuale aggiungendo, peraltro, un concetto di difficile inquadramento: la ricerca di dati ed informazioni pertinenti al reato potrebbe avvenire "…in un sistema informatico o telematico, ancorché protetto da misure di sicurezza…".

È convinzione di chi scrive che l’inserimento di tale aspetto nell’art. 247, sebbene guidato da intenti positivi (accelerazione delle attività di indagine), non sia stato vagliato in tutti i suoi riflessi dal punto di vista tecnico.

Il caso pregnante arriva ancora una volta dalle attività di indagine su Internet.

Compreso ormai il fatto che l’ispezione di una pagina web consisterebbe nella sua navigazione, non sarebbe sbagliato affermare che l’analisi a scopo investigativo, dei servizi che tale pagina offre, equivarrebbe, a tutti gli effetti, ad una perquisizione virtuale.

Se ad esempio la citata pagina web offre come servizio l’accesso a dati quali: immagini, video, riferimenti ad altri siti web, ecc., la perquisizione virtuale si realizzerebbe nell’effettuare proprio tali accessi verificando i risultati.

Se ora si considera un caso affatto limite di un servizio basato su una qualsiasi banca dati esterna al sito e protetta (es. da password) l’art. 247, così modificato, autorizzerebbe ad azioni di cracking (apertura forzata delle protezioni software).

In definitiva la perquisizione scivolerebbe velocemente da un ambiente virtuale ad un altro che, data la struttura di Internet, non necessariamente devono essere, appartenenti allo stesso autore, o vicini fisicamente o presenti nel territorio italiano (cfr. quadro sinottico nr. 9).

Nella maniera più banale va ricordato che un’azione di cracking al di fuori dei limiti nazionali è spesso considerata reato esso stesso dalla nazione interessata.

A ciò si aggiunge che più in generale non si ravvedono i limiti definitori di questa attività di perquisizione che potrebbe partire da un sistema singolo (es. PC) per allargarsi facilmente ad intere reti di computer coinvolgendo la visione ed analisi di enormi masse di dati difficilmente dichiarabili tutte inerenti al reato per cui si procede.

b. Reperti "virtuali"

Gli articoli del C.P.P. appena considerati sono accumunati, nelle loro modifiche, dalla seguente dicitura: "… adottando misure tecniche dirette ad assicurare la conservazione dei dati originali e ad impedirne l’alterazione". Sebbene volontariamente il legislatore abbia evitato di inserire indicazioni restrittive circa le best practice da applicare a tale fine, cercando di fornire il codice di procedura penale di una sufficiente indipendenza dalla inarrestabile evoluzione dell’ambito informatico, appare evidente, soprattutto per gli esperti nel settore, l’introduzione legale della necessità di seguire le regole del digital forensics, il quale, come scienza, si occupa proprio di garantire quanto richiesto dalla frase evidenziata. Il fulcro del digital forensics e della sua garanzia di non alterazione dell’originale è proprio nell’operazione di copia forense che, senza scendere nei dettagli delle diverse tecnologie che possono assicurarla, determina sia la conservazione che la non alterazione dei dati originali. È bene osservare che nell’Internet Forensics sono tecnicamente possibili situazioni in cui il concetto di dato originale viene a mancare e quindi la citata copia forense viene ad assurgere quale reperto giudiziario unico e fondamentale per il prosieguo degli accertamenti.

Si consideri un qualsiasi servizio su Internet basato su più fonti, ad esempio una pagina web i cui dati presentati risultino dall’elaborazione di più sorgenti di informazioni soggette a modificarsi nel tempo secondo regole talmente complesse da non risultare predicibili. Qualora si voglia procedere al sequestro di tale pagina dinamica, tale atto, a prescindere da come verrà realizzato, dovrà necessariamente consistere in una copia forense. Non è difficile comprendere che tale copia risulterà diversa a seconda del momento in cui viene svolta. Nello stesso modo, dato che l’oggetto della copia muta continuamente ed in maniera non prevedibile, non ha senso parlare di originale della copia, in quanto il primo esisterebbe solo nel momento in cui il processo di copia si svolge. In questo caso la copia forense diviene l’unico originale possibile ed a tutti gli effetti un reperto completamente immateriale (sono solo i dati e non il supporto su cui insistono a costituire il reperto) che, a ragione, può essere considerato una sorta di reperto virtuale.

Nell’esempio considerato diversi studiosi [16, 17] ravvedono caratteristiche di irripetibilità ma la L. 48/2008, nelle sue modifiche all’art. 352 (perquisizioni) tiene a sottolineare che le citate attività vanno svolte quando la P.G. ha "…fondato motivo di ritenere che in questi si trovino occultati dati, informazioni, programmi informatici o tracce comunque pertinenti al reato che possono essere cancellati o dispersi". La possibilità di perdere altrimenti i dati si inquadra nel concetto di urgenza che va a sostenere la copia forense in caso di perquisizione. Un dubbio procedimentale sorge allorquando chi opera, sovente, non ha le abilità tecniche per le incombenze menzionate.

c. Fornitori di servizi su Internet

Il nuovo art. 254-bis del C.P.P. risulta determinante in relazione alle indagini tecniche post mortem sulla Rete delle reti. Come già visto precedentemente in questo lavoro, l’attivita tecnico-forense si esplica in ampia parte nella interazione con i provider di servizi di connettività o peculiari (vds. Facebook, YouTube, ecc.). Il citato articolo vincola in particolare gli ISP (riconosciuti legalmente come tali) agli aspetti di conservazione, segretezza nel trattamento, custodia e congelamento dei dati utili ai fini giudiziari. Questo è oltremodo lungimirante ed utile dal punto di vista delle indagini ma rimangono aperte alcune questioni da affrontare in proposito. Innanzitutto è bene osservare che i provider di cui si parla non sono semplicemente i fornitori di connettività e quindi qualcosa di equivalente alle ben note compagnie telefoniche ma fornitori di servizi in generale, per cui è difficile delimitare l’ambito di influenza di questa norma. Come se non bastasse, non esiste una definizione di ISP universalmente accettata (si pensi semplicemente ai FON [18], altro sistema di connessione) pertanto l’armonizzazione del linguaggio rimane un obbiettivo primario ancora non raggiunto. In secondo luogo è bene osservare che non si fa riferimento ai soli dati di "traffico o ubicazione" ma a qualsiasi tipo di dato o informazione che sia intercettabile dal provider (o che comunque passi attraverso esso) e questo, per motivi tecnici, porta spesso ad includere in tale massa di dati elementi che non hanno la minima attinenza con i fatti per cui si procede.

Per finire: conservazione, segretezza, custodia e congelamento implicano una infrastruttura informatica costosa ed articolata, difficile sia da standardizzare sia da implementare fisicamente nei vari centri servizi. In questo senso diviene elemento discriminante tra i fornitori che, necessariamente, sono costretti a spostare oltre il territorio nazionale la gestione del servizio (si ricordi che, data la natura transnazionale di Internet, questo non è affatto complicato).

7. Conclusioni

Nel mondo d’oggi, le infrastrutture telematiche ed Internet sono utilizzate per promuovere efficacemente lo sviluppo sociale e la crescita delle imprese.

Appare drammatico rilevare che gli strumenti di indagini disponibili sono da considerasi ormai privi di efficacia a causa della mancanza di giurisdizione territoriale nell’ambito delle connessioni Internet, a tutto beneficio della criminalità organizzata e comune.

Le strategie tecnico-legali devono trovare un equilibrio tra le preoccupazioni in materia di sicurezza, l’esigenze di sviluppo, il diritto alla privacy e la necessità di tutela normativa.

Internet fornisce un eccellente livello di anonimato: purtroppo, come evidenziato in questo articolo, la probabilità di giungere all’identificazione di un sospettato diventa praticamente nulla a causa non solo di accorgimenti tecnici adottati dall’utente generico ma anche dalla pressoché totale mancanza di collaborazione da parte di fornitori di connettività alla rete residenti all’esterno.

Gli argomenti trattati circa la comprensione dei sistemi di scambio di dati nella rete delle reti hanno dimostrato quali siano le profonde difficoltà del corretto reperimento e studio delle eventuali tracce dell’uso illegale di un sistema telematico.

A differenza dei crimini "tradizionali" la persona offesa dal reato commesso mediante l’uso della Rete potrebbe rimanere tale anche indefinitamente: a titolo illustrativo si figuri la situazione in cui un molestatore pubblichi furtivamente foto a contenuto illecito su un dominio estero.

In questo caso ci si troverebbe innanzi ad una continuazione temporalmente illimitata del crimine, impossibile da interrompere, caratteristico delle società prive di civiltà ove addirittura la nozione di risarcimento si svuoterebbe di significato.

È convinzione comune degli autori che un passo fondamentale da compiere per l’individuazione dei colpevoli di un evento criminoso commesso on line sia legiferare in modo tale da rendere, in condizioni di reciprocità, obbligatorio fornire, dietro motivata richiesta, opportunamente autorizzata, da parte della componente tecnica delle FFPP, anche ad Autorità non italiane i dati in possesso degli ISP. Ciò offrirebbe una più elevata probabilità di venire a capo del groviglio telematico di carattere transnazionale che sovente si presenta nell’ambito di un’indagine tecnica.