Giuseppe Nucci

Colonnello dei Carabinieri.Direttore del CED interforze presso il Ministero dell’Interno

1. Lo scenario

2. Le esigenze di sicurezza connesse con gli standard di sicurezza ict e con le prescrizioni normative dettate dalla legge n. 121/1981 e dal d.lgs. n. 196/2003

3. L’attività di audit e di sicurezza

4. La gestione della sicurezza

6. Conclusioni

1. Lo scenario

Ogni qualvolta si debba affrontare una questione di tipo organizzativo, il riferimento più ricorrente è quello al cambiamento e all’innovazione.

Si tratta di quei concetti che, in ogni caso, “a citarli non si sbaglia mai”, anche se talvolta appaiono piuttosto estemporanei rispetto alle affermazioni ed alle tesi a cui vengono collegati.

Tuttavia vi sono materie che, per loro stessa natura, vivono continuamente immerse nell’innovazione, sia essa tecnologica, normativa od organizzativa.

Tra queste figura a pieno titolo il mondo delle banche dati in cui si combinano le tre tipologie di innovazione a cui abbiamo fatto cenno.

La prima è quella legata alla rapida evoluzione tecnologica e, in particolare, informatica. La seconda è quella che si riferisce alle nuove esigenze di tutela, nei confronti delle persone e dei beni, che trovano ristoro in normative che si susseguono a ritmi serrati. L’ultima, quella organizzativa, dipende dalla concezione di servizi sempre più sofisticati e incentrati sull’utente, che impongono “applicativi” caratterizzati dalla tendenza alla personalizzazione - e cioè, come si dice in gergo, “amichevoli”e “usabili” - e rivolti a soddisfare esigenze sempre più evolute e legate non solo all’informazione, e cioè alla cognizione del dato, ma soprattutto alla sua elaborazione, e cioè al “supporto alle decisioni”.

Di ciò, tuttavia, non vi è adeguata consapevolezza neanche tra gli addetti ai lavori e ciò vale anche per la cosiddetta “banca dati delle Forze di polizia”.

I motivi sono molteplici e piuttosto intuitivi. Il più importante è rappresentato da una barriera culturale, sorretta soprattutto dalla netta predominanza del sapere - e dell’approccio - giuridico rispetto a quello manageriale.

Da ciò discende un errato atteggiamento mentale a seguito del quale viene ritenuto che tutti gli aspetti connessi con una qualsiasi banca dati siano riconducibili unicamente ad attività di natura tecnica ed operativa che possono delegarsi completamente al personale “non dirigente e non direttivo”, per usare la curiosa definizione tecnico-giuridica riferita al c.d. “personale esecutivo”, comunque lo si voglia indicare. I principali inconvenienti conseguenti a tale situazione sono riconducibili a due ambiti: quello dell’utilizzo, nel senso che non vengono utilizzate tutte le potenzialità operative della banca dati e, in secondo luogo, quello dei possibili danni che possono essere causati da un’attività, quella del trattamento dei dati - che il cosiddetto “Codice privacy” fa rientrare nelle attività pericolose(1) - che non vengono considerati con la dovuta attenzione.

Ed è proprio a questo aspetto, quello della privacy e delle esigenze di sicurezza, riferito in particolare al Centro Elaborazione Dati Interforze, che si intende dedicare il presente lavoro.

Allo scopo tratteremo quattro questioni:

- le esigenze di sicurezza connesse con gli standard di sicurezza ICT e con le prescrizioni normative dettate dalla legge n. 121/1981 e dal Codice in materia di protezione dei dati personali(2);

- l’attività di audit e di sicurezza;

- le misure di sicurezza e gli strumenti;

- la cultura della sicurezza.

Prima di entrare nei temi indicati, tuttavia, appare opportuno richiamare, seppure molto sommariamente, le principali caratteristiche del Centro Elaborazione Dati Interforze.

Esso è stato istituito, presso il Ministero dell’Interno, in base all’art. 8 della legge 1° Aprile 1981, n. 121, e tratta le informazioni e i dati in materia di tutela dell’ordine e della sicurezza pubblica nonché di prevenzione e repressione della criminalità. Inoltre fornisce i dati sulla criminalità all’ISTAT.

Gli utenti del CED, circa 140mila, sono gli appartenenti alle cinque Forze di Polizia previsti dalla richiamata legge n. 121 (la Polizia di Stato, l’Arma dei Carabinieri, il Corpo della Guardia di Finanza, il Corpo Forestale dello Stato, il Corpo della Polizia Penitenziaria) - gli unici che possono alimentarla - a cui si aggiungono, per la sola consultazione e limitatamente ad alcuni dati, i Servizi di informazione e di sicurezza dello Stato, la Magistratura, le Prefetture e le Polizie Municipali.

Il CED Interforze è inoltre collegato ad utenti e banche dati esterne (anagrafe tributaria, INPS, motorizzazione, ecc.).

La legge n. 121/1981, all’art. 10, fissa anche una specifica procedura a tutela delle persone alle quali si riferiscono gli eventuali dati trattati illegittimamente. Il controllo sul Centro Elaborazione Dati è esercitato dal Garante per la protezione dei dati personali.

2. Le esigenze di sicurezza connesse con gli standard di sicurezza ict e con le prescrizioni normative dettate dalla legge n. 121/1981 e dal d.lgs. n. 196/2003

Le esigenze di sicurezza possono concettualmente distinguersi a seconda che scaturiscano da standard tecnologici ovvero da norme giuridiche.

In ogni caso possono ritenersi comuni ad entrambe le tipologie i seguenti concetti di riferimento:

- accesso, e cioè la capacità da parte di un utente (o processo) di fare operazioni (lettura, aggiornamento, scrittura, comunicazione, cancellazione) che accedono e usano “oggetti” (applicazioni, programmi, dati);

- autorizzazione, e cioè il permesso per usare una risorsa del computer, accordato dal proprietario del sistema o dell’applicazione;

- autenticazione, che serve a dimostrare che gli utenti sono effettivamente quelli che sostengono di essere.

a. Esigenze previste dagli standard di sicurezza ICT

Le principali esigenze sono quelle di assicurare:

- la riservatezza dei dati, cioè la protezione da letture non autorizzate dei dati memorizzati, elaborati e trasmessi nel sistema;

- l’integrità dei dati, cioè la protezione da modifiche e cancellazioni accidentali o non autorizzate dei dati memorizzati, elaborati e trasmessi, al fine di impedire la manipolazione illegittima delle informazioni;

- la disponibilità dei dati, cioè la capacità di garantire che i dati siano resi sempre reperibili in funzione delle esigenze di continuità dei processi organizzativi e nel rispetto delle norme che ne impongono la conservazione storica.

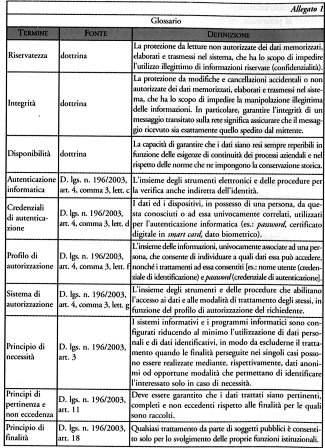

In allegato 1 è riportato il glossario relativo ai termini maggiormente utilizzati in materia di sicurezza ICT.

b. Esigenze previste da prescrizioni normative

Il trattamento dei dati, da parte del CED, è soggetto alle disposizioni del Codice in materia di protezione dei dati personali e, in particolare, alle specifiche norme contenute nella Parte I, Titolo III, Capo II, intitolato “Regole ulteriori per i soggetti pubblici” e nella Parte II, Titolo II, intitolato “Trattamenti da parte di forze di polizia”.

In relazione alle prescrizioni contenute nel Codice, le principali esigenze sono:

- ridurre al minimo indispensabile l’utilizzazione dei dati personali e dei dati identificativi, quando le finalità perseguite nei singoli casi possono essere realizzate mediante dati anonimi od opportune modalità che permettano di identificare l’interessato solo in caso di necessità (principio di necessità - art. 3);

- assicurare un trattamento che garantisca che i dati trattati siano pertinenti, completi e non eccedenti rispetto alle finalità per le quali sono raccolti (principi di pertinenza e non eccedenza - art. 11, comma 1, lett. d);

- effettuare solo i trattamenti di dati connessi con l’esercizio delle proprie funzioni istituzionali (principio di finalità - art. 18, comma 2);

- comunicare dati ad altri soggetti solo quando ciò sia previsto da specifiche disposizioni di legge o di regolamento (art. 19);

- soddisfare gli obblighi di sicurezza, in modo da ridurre al minimo i rischi (art. 31) di:

• distruzione o perdita dei dati;

• accesso non autorizzato ai dati;

• trattamento non consentito o non conforme alle finalità della raccolta dei dati.

Per quanto riguarda gli aspetti riconducibili direttamente al CED Interforze, il quadro è completato dalla legge n. 121/1981, dal regolamento di attuazione(3), e dalla “Normativa Tecnica” emanata dalla Commissione Tecnica di cui all’art. 8, 3° comma, della citata legge n. 121. In particolare, le principali esigenze riguardano:

- la natura dei dati e delle informazioni acquisibili, nel senso che le notizie devono sempre risultare da documenti conservati da enti pubblici, con divieto di raccoglierle per il solo riferimento alla razza, fede religiosa od opinione politica, adesione ai principi di movimenti sindacali, culturali, ecc.; inoltre lo scopo della raccolta deve sempre essere legato alla prevenzione e repressione della criminalità (art. 7 della legge n. 121/1981).

- il divieto di far circolare i dati e le informazioni, anche all’interno della pubblica amministrazione, tranne che tra le specifiche categorie di utenti previsti dalla legge (art. 9 della legge n. 121/1981).

3. L’attività di audit e di sicurezza

Innanzitutto giova sottolineare un principio fondamentale che vale anche per le attività connesse alla sicurezza: “chi esegue non verifica”.

Per tale ragione bisogna distinguere tra monitoraggio e verifica della sicurezza.

Per monitoraggio si intende l’attività di controllo continuo sugli indicatori di performance, sicurezza e rischio, svolte dalla funzione che realizza le misure di sicurezza, mentre per verifica si vuole indicare l’attività di controllo saltuaria che si sviluppa attraverso un vero e proprio audit da parte di una funzione (ICT Auditing), diversa da quella che ha realizzato la sicurezza.

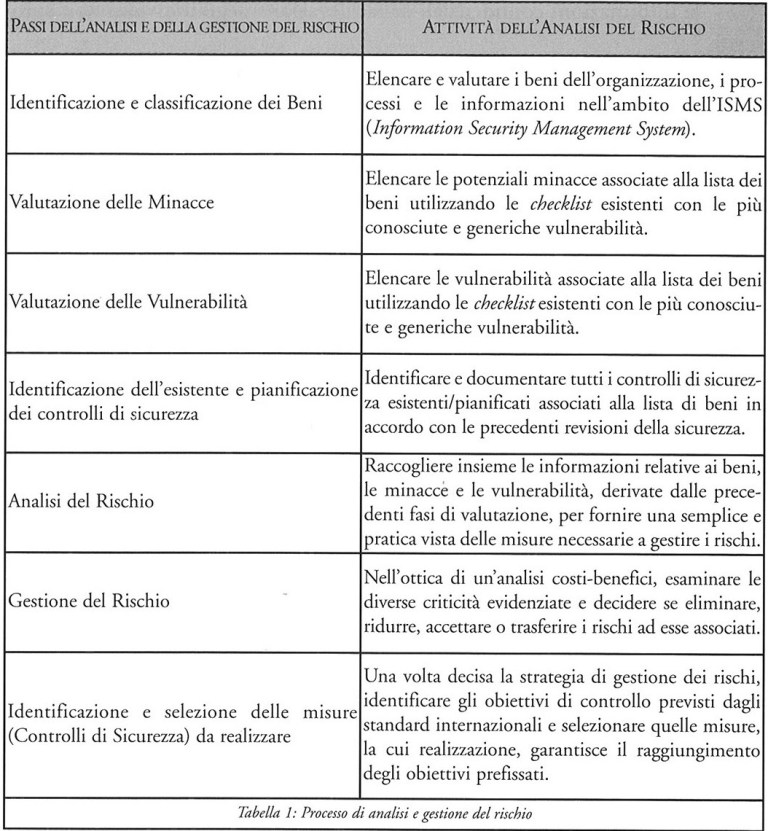

Dopo questa fondamentale premessa, iniziamo con l’esaminare il processo di analisi e gestione del rischio. Esso è la “pietra angolare” che sostiene l’individuazione e la gestione delle misure di sicurezza.

L’analisi e la gestione del rischio, infatti, è un processo fondamentale per la pianificazione, realizzazione e gestione di qualsiasi sistema di sicurezza, compresi quelli riferiti alle banche dati.

In particolare, senza una costante valutazione del valore del patrimonio informativo, dell’intensità delle minacce attuali e potenziali, delle vulnerabilità del sistema e dei potenziali impatti tangibili e intangibili sull’attività dell’organizzazione, risulta impossibile definire un sistema di sicurezza veramente equilibrato e bilanciato rispetto al rischi e ai danni/perdite che potrebbero verificarsi.

Ciascuna organizzazione si deve pertanto dotare di un processo di analisi e gestione del rischio conforme agli standard internazionali di sicurezza, che prevedono, in linea generale, i passi riportati nello schema seguente(4):

In base all’esito di tale processo, occorre implementare dei controlli d’accesso logici che devono contribuire a proteggere:

- i sistemi operativi e l’altro software di sistema dalla modifica o dalla manipolazione non autorizzata (e quindi contribuire ad accertare l’integrità e la disponibilità del sistema);

- l’integrità e la disponibilità delle informazioni limitando il numero di utenti e di processi autorizzati all’accesso;

- le informazioni confidenziali dalla rilevazione degli individui non autorizzati.

In tale contesto è fondamentale il controllo delle abilitazioni all’accesso, ovvero quali sono i privilegi assegnati agli utenti in funzione del ruolo che ricoprono (per esempio la capacità per l’utente di leggere i files senza però poterli riscrivere o cancellare, ecc.).

Di conseguenza, l’adempimento fondamentale deve essere costituito dall’implementazione di un servizio di identificazione ed autenticazione eseguito mediante tecniche basate su userid (identificativo utente) e password.

In particolare tutti gli utenti interni ed esterni che lavorano con continuità sui sistemi dell’organizzazione devono essere dotati di un proprio userid personale (gli utenti esterni dovranno utilizzare, secondo i casi, un userid che identifica non solo la persona ma anche il ruolo e l’ente). In ogni caso è obbligatoria l’autenticazione mediante password o altro sistema con caratteristiche di protezione più potenti.

Al riguardo è bene sottolineare che la password deve essere considerata uno strumento di autenticazione poco efficace in presenza di dati particolarmente sensibili e che, quindi, i dispositivi smart card devono essere privilegiati (i badge magnetici sono oramai obsoleti) nei casi in cui sia necessaria una maggiore sicurezza. In dettaglio, la smart card offre i seguenti vantaggi:

- rende più semplici le operazioni di autenticazione in quanto l’utente deve semplicemente inserire la smart card nell’apposito alloggiamento e digitare il PIN (Personal Identification Number), per legittimare l’utilizzo del dispositivo; non è quindi necessario ricordare password complesse e modificarle periodicamente;

- permette di utilizzare protocolli di autenticazione “potenti”;

- può essere impiegata per la firma elettronica dei documenti.

Ove possibile devono essere utilizzati prodotti che offrono la funzione di single sign on (una password usata una sola volta) per rendere possibile un utilizzo corretto delle password e per non limitare l’usabilità delle attività; tale funzione infatti, richiede una sola volta l’autenticazione (la password) facendosi carico di autenticare l’utente verso gli altri sistemi, in modo automatico e trasparente per l’utente stesso.

4. La gestione della sicurezza e gli strumenti

Per garantire la sicurezza organizzativa occorre calare sulla struttura dell’Amministrazione un sistema di gestione della sicurezza composto da vari strumenti. Tra quelli di natura organizzativa ricordiamo:

- politiche di sicurezza che indicano le direttive da seguire per lo sviluppo, la gestione, il controllo e la verifica delle misure di sicurezza da adottare; esse, assunte ai massimi livelli dell’organizzazione, devono essere modificate al verificarsi di cambiamenti di scenario;

- procedure operative, attuative delle politiche di sicurezza e a supporto delle contromisure adottate, che riguardano:

• la gestione della System Security;

• la gestione della Network Security;

• il ciclo di vita del software;

• la gestione operativa;

• la continuità del servizio (Contingency Plan);

• la gestione degli incidenti;

• il controllo e il monitoraggio del sistema di sicurezza;

• la sicurezza del Personale.

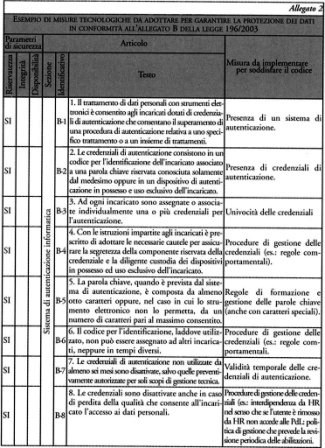

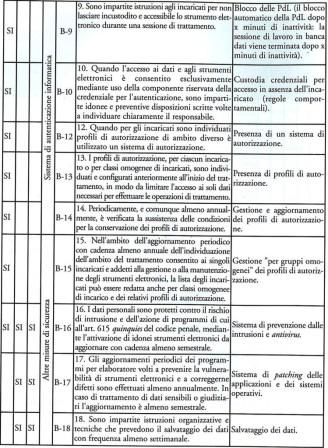

Alle esigenze di sicurezza, e alla sua gestione, fa riferimento anche il Codice in materia di protezione dei dati personali, nel titolo V dedicato alla “Sicurezza dei dati e dei sistemi” e, in particolare, agli artt. 33 e 34, in cui impone una serie di misure minime di sicurezza, da adottare nei modi previsti dal disciplinare tecnico contenuto nell’allegato B del Codice. Le più rilevanti esigenze da soddisfare sono riassunte di seguito:

a. Accesso ai dati personali

Vanno regolamentate in modo puntuale le modalità di accesso, da parte degli utenti, alle singole postazioni di lavoro ed alla banca dati, proteggendo in tal modo le informazioni da accessi e comunicazioni illegittime o non autorizzate;

b. Riservatezza, integrità e disponibilità dei dati personali

Al fine di assicurare riservatezza, integrità e disponibilità dei dati presenti a sistema, la loro consultazione, selezionata e controllata, deve essere garantita da:

- procedure che definiscono il processo autorizzativo all’accesso, ed il relativo tracciamento dei soggetti che hanno chiesto l’autorizzazione e che l’hanno concessa;

- misure informatiche che prevedono la profilazione delle utenze, l’identificazione, l’autenticazione e l’autorizzazione dei soggetti abilitati all’accesso;

- tracciamento delle operazioni effettuate e identificazione degli operatori che le hanno eseguite;

- preservazione dei dati dalle più diffuse minacce virali e la conservazione delle copie di sicurezza.

Infine occorre richiamare nuovamente l’art. 34 e l’allegato B del Codice che impongono la predisposizione e l’aggiornamento, con cadenza almeno annuale (entro il 31 marzo di ogni anno), di un Documento Programmatico sulla Sicurezza dei dati in grado di definire, sulla base dell’analisi dei rischi, della distribuzione dei compiti e delle responsabilità nell’ambito delle strutture preposte al trattamento dei dati, i seguenti elementi:

- l’elenco dei trattamenti di dati personali;

- la distribuzione dei compiti e delle responsabilità nell’ambito delle strutture preposte al trattamento dei dati;

- l’analisi dei rischi che incombono sui dati;

- le misure da adottare per garantire l’integrità e la disponibilità dei dati, nonché la protezione delle aree e dei locali, rilevanti ai fini della loro custodia e accessibilità;

- la descrizione dei criteri e delle modalità per il ripristino della disponibilità dei dati in seguito a distruzione o danneggiamento;

- la previsione di interventi formativi degli incaricati del trattamento;

- la descrizione dei criteri da adottare per garantire l’adozione delle misure minime di sicurezza in caso di trattamenti di dati personali affidati, in conformità al codice, all’esterno della struttura del titolare.

Inoltre il Codice in materia di protezione dei dati personali prevede che il danno cagionato per effetto del trattamento di dati personali è caratterizzato dalla responsabilità “oggettiva” di cui all’art. 2050 del codice civile. Di conseguenza, per non incorrere in tale responsabilità, si ha l’onere di provare di aver adottato idonee regole di sicurezza che, per l’art. 31 del Codice Privacy, devono essere conformi “alle conoscenze acquisite in base al progresso tecnico…”.

Al di là delle prescrizioni normative, uno degli strumenti più innovativi per garantire la sicurezza delle informazioni è l’applicazione dello standard ISO 27001.

Esso individua tre aspetti fondamentali - già in precedenza richiamati - per la gestione della sicurezza delle informazioni:

- la confidenzialità: solo gli utenti autorizzati possono accedere alle informazioni necessarie;

- l’integrità: protezione contro alterazioni o danneggiamenti e tutela dell’accuratezza e completezza dei dati;

- la disponibilità: le informazioni vengono rese disponibili quando occorre e nell’ambito di un contesto pertinente.

Questo standard ruota intorno ai due concetti di politica di sicurezza dell’informazione e di sistema di governo della sicurezza dell’informazione o ISMS (Information Security Management System) secondo un approccio simile a quello degli standard ISO 9000 per la certificazione della qualità di un’organizzazione.

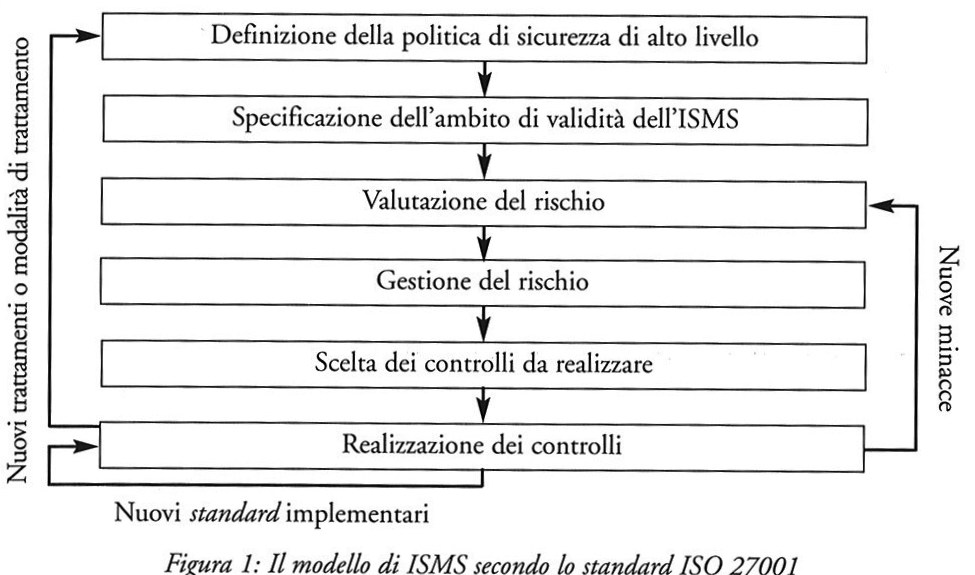

La politica di sicurezza è la specificazione, ad alto livello, degli obiettivi di sicurezza (salvaguardia della riservatezza, dell’integrità e della disponibilità dell’informazione). L’ISMS, invece, è il complesso di procedure per il governo della sicurezza attuato e mantenuto dall’organizzazione per garantire nel tempo il soddisfacimento della politica di sicurezza. Secondo lo standard ISO 27001, l’ISMS è un modello dinamico nel quale vengono individuate 6 fasi di analisi e di gestione del problema, i cui risultati vengono sempre rimessi in discussione anche per la presenza degli inevitabili cambiamenti dovuti a fattori esterni ed interni all’organizzazione (fig. 1).

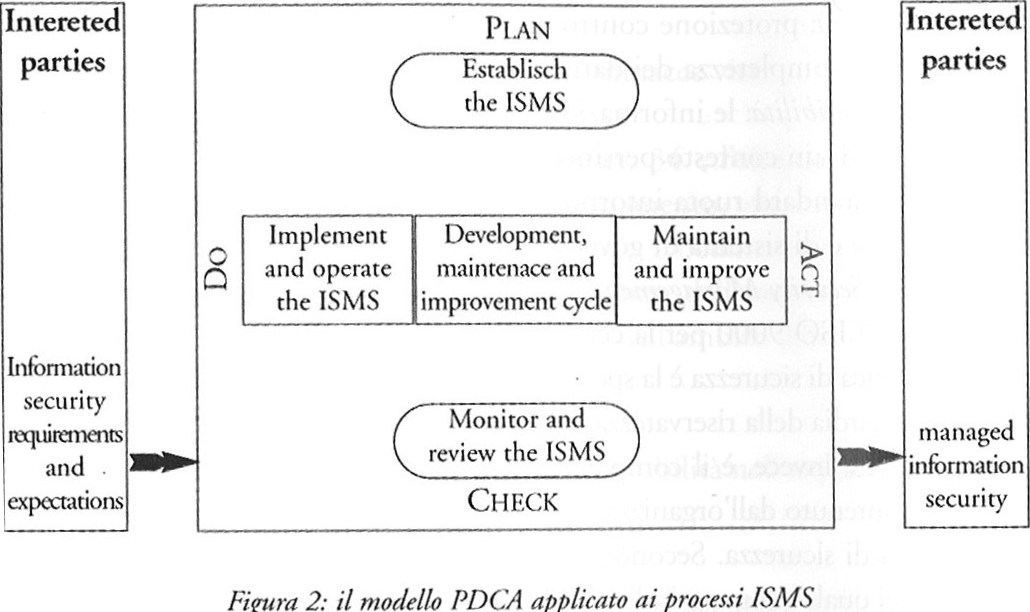

Il modello ISMS, per il proprio aggiornamento e miglioramento, utilizza il modello PDCA, noto anche come “ruota di Deming” (fig. 2).

5. La cultura della sicurezza

Tutte le attività di sicurezza - comprese quella dedicata al patrimonio informativo - sono tradizionalmente “poco comunicate” e, in genere, avvolte dal più stretto riserbo.

Al riguardo sarà affrontato il problema di come devono essere “proposte” le esigenze, e le connesse attività di sicurezza, agli stakeholders interni dell’organizzazione.

Si tratta di ricercare una sorta di legittimazione di natura oggettiva, che cioè deve trarre fondamento dall’utilità della funzione, dalla sua efficacia ed efficienza, dal valore che concorre a creare per l’organizzazione, pubblica o privata che sia.

In tale ambito è enfatizzato il ruolo della comunicazione interna, che costituisce uno strumento di straordinaria portata poiché attraversa tutta l’organizzazione e le sue funzioni, veicolando informazioni, valori, emozioni, facendosi carico di creare coinvolgimento e di aumentare il know how, di favorire il cambiamento e l’innovazione e, soprattutto, di dare evidenza del valore che crea per l’intera organizzazione.

In altri termini si tratta di realizzare due obiettivi: far saper cosa si fa e saper rilevare tempestivamente i bisogni di sicurezza.

Il primo obiettivo, in termini di comunicazione, risponde innanzitutto all’esigenza di rendere chiaro l’oggetto della negoziazione - perché far accettare ai pubblici interni una funzione è una vera e propria negoziazione - evitando uno degli inconvenienti più pericolosi, quello dell’ambiguità.

Al riguardo è utile un approccio alla sicurezza tout court, di cui la sicurezza ICT, che abbiamo trattato, seppure con le sue indubbie peculiarità, fa parte.

E quindi possiamo partire da un elemento definitorio, avvalendoci della enunciazione contenuta nelle norme ISO.

Secondo il punto 3.1 della norma UNI 10459, risalente al giugno del 1995 - ben oltre dieci anni fa, un’eternità nel dinamico mondo aziendale - la security aziendale è lo “Studio, sviluppo ed attuazione delle strategie, delle politiche e dei piani operativi volti a prevenire, fronteggiare e superare eventi in prevalenza di natura dolosa e/o colposa che possono danneggiare le risorse materiali, immateriali, organizzative e umane di cui l’azienda dispone o di cui necessita per garantirsi un’adeguata capacità concorrenziale nel breve, nel medio e nel lungo termine”.

Dobbiamo però ammettere che le espressioni usate appaiono più idonee a sollevare qualche dubbio che non a fugarne!

Se le definizioni “ufficiali” non ci aiutano, occorrono attività “sul campo” che la funzione “sicurezza” deve realizzare con autorevolezza e con il commitment del top management, dal quale deve dipendere direttamente senza l’interposizione di negativi diaframmi.

Tra tali attività la principale è quella di saper interagire con i gestori di tutte le altre funzioni aziendali, in considerazione della trasversalità della mission della security rispetto a queste ultime. E, quindi, deve intervenire in ambiti sempre più estesi.

In tale ambito deve comunque ricercarsi ogni modalità idonea a far conoscere le attività con cui si esplica la funzione sicurezza - è attraverso le attività che si produce valore - richiamando, ad esempio:

- la definizione ed elaborazione delle politiche generali di security aziendale;

- il crisis management, ovvero la gestione della situazione di emergenza che comprende anche la cosiddetta comunicazione di crisi;

- la promozione della cultura di security con pianificazione di programmi di sensibilizzazione e di formazione per i dipendenti;

- l’information e communication security che costituisce un complesso, essenziale, ambito, da intendere come l’insieme delle misure finalizzate a tutelare il “bene informazione” unitamente alla sua tipica molteplicità di supporto: informatico, trasmissivo, cartaceo;

- l’auditing, con cui definire e verificare il corretto utilizzo delle procedure e delle norme di sicurezza all’interno dell’azienda.

Per il conseguimento del secondo obiettivo che abbiamo indicato - la rilevazione dei bisogni di sicurezza - è sufficiente sottolineare quanto sia importante non dimenticare di sollecitare le informazioni di ritorno - il feedback - non solo su ciò che si fa ma, anche, sui bisogni di sicurezza, così come vengono sentiti dalla “base”.

In altre parole è fondamentale ricercare, in modo costante ed organizzato, un’efficace gestione delle comunicazioni bottom up.

6. Conclusioni

Avviandoci alla conclusione, riteniamo che da quanto si è detto finora possano estrapolarsi alcuni spunti di riflessione

L’assioma fondamentale è quello di considerare le attività legate alla sicurezza come un vero e proprio servizio offerto ai clienti interni ed esterni.

Ciò implica il tener presente concetti come customer satisfaction e qualità, con i suoi attributi ben noti, e cioè qualità progettata, erogata, percepita e attesa.

Si pensi, ad esempio, alla modalità con cui certe prescrizioni vengono “trasmesse” al personale. Al riguardo possiamo pensare ad una linea ai cui estremi potremmo inserire, da un lato, veri e propri ordini e, dall’altro, il coinvolgimento dei destinatari fin dal momento iniziale dell’elaborazione delle regole che poi saranno emanate.

In un’ottica che inquadri tutte le funzioni aziendali all’interno di una più generale politica di gestione del capitale umano, identificato in un gruppo variegato di clienti interni da fidelizzare, è chiaro che la soluzione sarà orientata verso il secondo dei due estremi.

Infatti, basta tener conto che un cliente non è attratto da un servizio in sé per sé, ma dai benefici che ne derivano, per capire che anche il dipendente deve essere sensibilizzato sull’utilità che una regola può apportargli concretamente.

Con questo approccio, appare concettualmente semplice, ad esempio, il radicamento delle disposizioni che impediscano il sorgere di responsabilità di varia natura legate all’inosservanza di precetti posti a tutela della privacy.

Un altro significativo concetto attiene alla nuova prospettiva che si è consolidata in relazione alla fornitura di qualsiasi servizio. Ogni organizzazione ora ricerca, con i servizi che fornisce, oltre a predeterminati standard di qualità e obiettivi di utilità che abbiamo appena visto, un ulteriore elemento: la creazione di valore.

Tra gli elementi che appaiono maggiormente ricercati per creare, appunto, valore, troviamo sempre più spesso l’affidabilità della propria immagine, la reputazione sociale, ecc.

Ebbene, la sicurezza è senz’altro idonea a veicolare, a favore dell’organizzazione, valori forti, in grado di suscitare consenso, quali il rispetto delle regole, la cura e la tutela di ciò che gestisce e produce, la serietà e la correttezza delle persone che lavorano.

Da ciò derivano due postulati fondamentali.

Il primo è quello di considerare la sicurezza come un’opportunità di crescita, di sviluppo e di accreditamento.

Il secondo è una conseguenza logica del primo. Si tratta di rendere noto e diffondere ciò che si fa, sia all’interno sia all’esterno dell’organizzazione.

(1) - Cfr. art. 15 del d.lgs. n. 196/2003, “Codice in materia di protezione dei dati personali”, che rimanda all’art. 2050 del Codice Civile.

(2) - Si tratta del decreto di cui alla nota 1.

(3) - Cfr. il D.P.R. 3 maggio 1982, n. 378, “Approvazione del regolamento concernente le procedure di raccolta, accesso, comunicazione, correzione, cancellazione ed integrazione dei dati e delle informazioni, registrati negli archivi magnetici del centro elaborazione dati di cui all’art. 8 della legge 1 aprile 1981, n. 121”, previsto dall’art. 11 della legge n. 121/1981.

(4) - Cfr: Direttiva Presidenza del Consiglio dei Ministri - Dipartimento per l’innovazione e le tecnologie - del 16 gennaio 2002, “Sicurezza informatica e delle telecomunicazioni nelle pubbliche amministrazioni” (G.U. n. 69 del 22 marzo 2002).