1. Introduzione

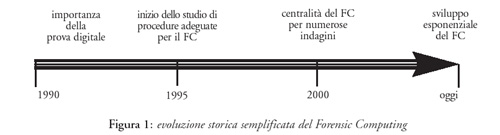

La scienza del forensic computing (FC) si è andata affermando nell’ultimo decennio toccando ultimamente grandi livelli di importanza (cfr. Figura 1).

"La grande diffusione della rete Internet e delle tecnologie on-line sta avendo un impatto significativo su governi e comunità, trasformando il modo di fare business, fornire informazioni e servizi, collegare e far interagire gruppi di lavoro… l’economia basata sull’informazione fornisce nuove opportunità di regolare e rafforzare i sistemi elettronici di comunicazione e lo scambio di informazioni tra sistemi informativi… la digitalizzazione globale ha creato rischi e sfide per legali, tecnici e la società stessa". Il piano di lavoro adottato nella stesura del presente articolo prevede la schematizzazione in quadri sinottici finalizzati ad una semplificazione succinta degli argomenti in trattazione. Nell’affrontare il problema di generare una tassonomia delle materie che formano il FC al fine di darne un inquadramento accademico, si è visto che vi interagiscono principalmente: Informatica generale, Elettronica, Scienze psicologiche e sociali ed infine ovviamente gli aspetti legali (cfr. quadro sinottico 1). In tale frangente è risultato, come diverse volte è già accaduto, che questa scienza, venisse ad essere confrontata con la computer security di cui, si sottolinea, il FC non è una parte ma, al contrario, ne include gli argomenti in quanto l’intervento forense è successivo al "fatto costituente reato" e poi non tutto quello che è violazione della sicurezza di una struttura o sistema è infrazione anche delle norme penali e quindi necessita dell’azione legale.

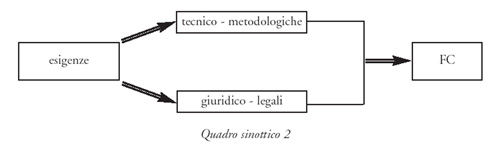

2. Aspetti legali Il FC nasce da un fatto semplice ed a suo modo affascinante: un qualsiasi utente, operando su di un sistema di elaborazione, crea, spesso a sua completa insaputa, tracce che possono divenire prove di un’attività illecita. Al fine di recuperare tali informazioni atte, nel dibattimento processuale, a rappresentare elementi probatori sono necessarie procedure e sistemi specifici. Il FC deve soddisfare esigenze sia tecnico/metodologiche sia giuridico/legali (cfr. quadro sinottico 2).

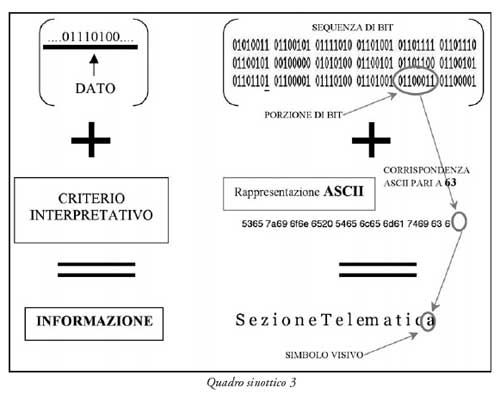

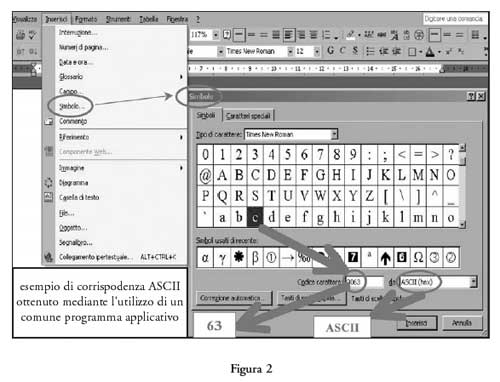

In primo luogo però è necessario chiarire che dal punto di vista del sistema giudiziario italiano il FC si occupa di trattare, attraverso sistemi hardware/software, dati digitali a fini investigativi e/o giudiziari. Tale sommaria definizione, volutamente dispersiva, include nel FC tematiche molto più complesse quali, ad esempio, l’analisi forense delle reti telematiche: ciò consente di sottolineare l’ampiezza della problematica oggetto di questo studio. a. I termini D.Lgs. 82/05(1) fornisce una definizione di base, che poi verrà ripresa fino ad oggi nelle diverse leggi e regolamenti inerenti all’informatica e alle telecomunicazioni, secondo la quale si intende "per documento informatico, la rappresentazione informatica di atti, fatti o dati giuridicamente rilevanti". Il concetto legale di base dal quale si parte è quindi quello del documento; in questo lavoro si propone un passo indietro estremamente importante dal punto di vista forense: prima di definire il documento informatico è necessario stabilire cos’è un dato digitale e cosa significhi trattarlo. È inevitabile quindi affrontare la differenza tra dato ed informazione nell’ambito informatico. Fermo restando che un sistema informatico si limita sempre a rappresentare la realtà mediante simboli memorizzabili in una memoria digitale e che in particolare quei simboli si riassumono nei due opposti binari 0 ed 1, la diversità tra dato ed informazione si esplica ovviamente attraverso la ricchezza dei contenuti e la loro interpretazione. La minima quantità di informazione che un sistema digitale è in grado di impiegare è un bit ossia una variabile matematica che può assumere i valori 0 ed 1. Una sequenza di bit che non sia soggetta a nessuna forma interpretativa è considerabile dato digitale (elementare).

Non appena una regola interpretativa agisse sulla stessa sequenza (es. un protocollo di rappresentazione dei caratteri come ASCII o UNICODE) si "costruirebbe" una informazione più complessa (nell’es. una stringa di caratteri, cfr. quadro sinottico nr. 3 e figura 2). Dal punto di vista legale la differenziazione fatta è fondamentale e la sua inosservanza conduce spesso ad errori grossolani. Si consideri, ad esempio, una pagina web su Internet: attribuire alla stampa della pagina risultanze dibattimentali significa svolgere la propria disamina su una interpretazione dei dati (informazione complessa) e non sui dati costituiti dalla sequenza di bit che formano il codice HTML (o ancora più evoluto) che realizza effettivamente la visualizzazione (cfr. figura 3a, 3b, 3c e 3d). Se il codice della pagina realizzasse funzioni articolate di connessione e pubblicazione di informazioni innestate non sarebbe possibile determinarlo sulla scorta della citata stampa.

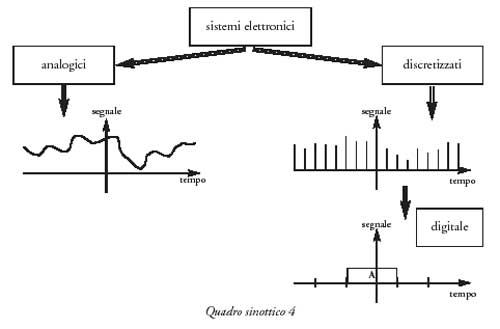

Un cenno interessante va sicuramente fatto, poi, in relazione al concetto di digitale. Alla domanda: esistono dati di tipo non digitale? Oggi si potrebbe facilmente cadere nella tentazione di dire "no" visto che i circuiti elettronici di tipo non digitale sono rimasti gli stretti indispensabili per applicazioni in cui è impossibile farne a meno (es. la categoria degli attuatori, sistemi che realizzano le azioni reali a partire da comandi digitali: amplificatori audio, comandi elettromeccanici,…). Dal punto di vista elettronico si distinguono sistemi analogici e discretizzati (cfr. quadro sinottico nr. 4).

I primi trattano segnali che possono assumere tutti i possibili valori in un intervallo predefinito mentre gli altri possono, nello stesso range, assumere un numero finito di valori e solo essi. È ovvio che un sistema discretizzato è un caso particolare di sistema analogico e che un sistema digitale è il particolare sistema discretizzato che tratta segnali che possono assumere solo due valori (corrispondenti di 0 ed 1). Dal punto di vista legale si può riassumere quanto osservato come segue: i sistemi digitali trattano informazioni codificate con i soli simboli 0 ed 1 mentre quelli analogici informazioni codificate con valori numerici continui. Il dato analogico non digitale è quindi assimilabile sostanzialmente ad un valore numerico generico. Se il singolo bit è la sequenza minima di dati che un sistema digitale è in grado di elaborare la prima interpretazione che viene associata ad una sequenza di bit è nel concetto di quantità di informazione. Il numero di bit che forma la sequenza o i suoi raggruppamenti in byte (8 bit) con multipli vari (Kilo = 1024, Mega = 1024 Kilo, Giga = 1024 Mega, Tera = 1024 Giga,…) è quindi indice della quantità di informazione in trattazione. Dati i concetti di bit e byte, il file può essere visto come una sequenza di byte con associati degli attributi descrittivi quali: un nome, una tipologia, una data di creazione, ecc. Riguardo il significato legale del termine "trattare dati" si può fare riferimento a più che esaustive definizioni presenti rispettivamente nell’art. 1 della L. 675/96 che cita "…qualunque operazione o complesso di operazioni, svolti con o senza l’ausilio di mezzi elettronici o comunque automatizzati, concernenti la raccolta, la registrazione, l’organizzazione, la conservazione, l’elaborazione, la modificazione, la selezione, l’estrazione, il raffronto, l’utilizzo, l’interconnessione, il blocco, la comunicazione, la diffusione, la cancellazione e la distruzione di dati" e poi nell’art. 4 del successivo Decreto legislativo 30 giugno 2003, n. 196(2) "…qualunque operazione o complesso di operazioni, effettuati anche senza l’ausilio di strumenti elettronici, concernenti la raccolta, la registrazione, l’organizzazione, la conservazione, la consultazione, l’elaborazione, la modificazione, la selezione, l’estrazione, il raffronto, l’utilizzo, l’interconnessione, il blocco, la comunicazione, la diffusione, la cancellazione e la distruzione di dati, anche se non registrati in una banca di dati…". È necessario notare che per "trattare" un dato digitale è necessario l’impiego del mezzo elettronico senza il quale il dato in questione non solo non può essere trattato ma sostanzialmente non esiste in quanto non accessibile direttamente dai sensi umani. Rifacendosi alla L. 547/93 sui reati informatici si può passare quindi a considerare il concetto di sistema informatico: "insieme di tecnologie informatiche in grado di svolgere autonomamente funzioni di elaborazione di dati (digitali)" (cfr. quadro sinottico nr. 5).

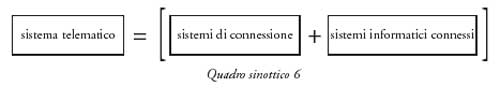

Tale definizione risente di una profonda limitazione in quanto le due funzioni principali che in genere si riconoscono, a livello accademico, ad un sistema informatico sono: l’elaborazione e la memorizzazione dei dati digitali. Quest’ultima, malgrado non espressamente menzionata nella suddetta legge, è essenziale nella determinazione di elementi di prova da un sistema digitale. Dalla memoria digitale, infatti, si possono estrarre dati che, correttamente interpretati, possono rappresentare "fatti" mentre l’elaborazione è già un "fatto" in quanto azione e quindi deve essere documentata. La Corte di Cassazione infatti, con la sentenza 3067/99 introduce una più complessa e completa definizione di sistema informatico: "complesso di apparecchiature destinate a compiere una qualsiasi funzione utile all’uomo, attraverso l’utilizzazione (anche parziale) di tecnologie informatiche, che sono caratterizzate - per mezzo di un’attività di codificazione e decodificazione - dalla registrazione o memorizzazione, per mezzo di impulsi elettronici, su supporti adeguati, di dati, cioè di rappresentazioni elementari di un fatto, effettuata attraverso simboli (bit), in combinazioni diverse, e dalla elaborazione automatica di tali dati, in modo da generare informazioni, costituite da un insieme più o meno vasto di dati organizzati secondo una logica che consenta loro di esprimere un particolare significato per l’utente". In essa viene segnalata una terza ed importante funzionalità del sistema digitale, non essenziale al suo funzionamento ma di converso essenziale al suo impiego da parte dell’uomo: la codificazione e decodificazione, procedure che usualmente vengono indicate con il termine interfacciamento tra sistemi o tra sistema e utente (ad es. le operazioni svolte da tastiera, monitor, stampante, ecc. non sono essenziali al funzionamento del computer ma al suo interfacciamento con l’essere umano). Si noti che l’interfacciamento è un elemento determinante al fine della interpretazione dei dati digitali e quindi della creazione dell’informazione. Un file grafico riportante un’immagine, ad esempio, può generare informazioni visive differenti a seconda del software che lo interpreta (interpretazione- 1) e del monitor che lo visualizza (interpretazione-2). In questo senso va nuovamente sottolineato che considerare un dato digitale elementare in dibattimento o l’informazione ad esso correlata o correlabile è cosa molto diversa (cfr. figura 3a-b-c-d). Arrivati ad una utile definizione legale di sistema informatico non si può prescindere ora dal considerare il termine sistema telematico che, sempre la 547/93 definisce: "sistema di comunicazione gestito con tecnologie informatiche, ovvero al servizio di tecnologie informatiche". Sembra, in questo caso, prefigurarsi un sistema il cui scopo principale è la comunicazione (come sarebbe il sistema di supporto al funzionamento di una rete di personal computer) mentre ad oggi la tecnologia ha ben incluso gli aspetti informatici e di comunicazione nella telematica stessa. In definitiva, ricorrendo ad un esempio molto utile, il sistema telematico è solo il supporto al funzionamento della rete di computer o la rete di computer stessa? Data l’alta integrazione tra i processi di comunicazione elettronici ed il funzionamento di software ed hardware interni al singolo computer connesso alla rete il sistema telematico è la rete nel suo complesso ossia sistemi di connessione e sistemi informatici connessi(cfr. quadro sinottico nr. 6).

Questa differenziazione è determinante in relazione sempre all’estrazione di elementi di prova ma da ambienti di rete di computer. Fermo restando che è sempre la memoria digitale l’obiettivo della ricerca forense, nella volontà di dimostrare un fatto già avvenuto, si può affermare con certezza che un sistema telematico possiede una memoria digitale che non è la semplice aggregazione delle memorie digitali dei singoli sistemi informatici che lo formano ma ne costituisce una arricchita interpretazione attraverso complessi sistemi di interfacciamento.

3. Definizioni e problemi applicativi

Sono state date diverse definizioni di FC ma le seguenti due possono raccogliere sicuramente i concetti fondamentali inerenti: "…il processo di: Identificazione, Conservazione, Analisi e Presentazione di digital evidence(3) in processo garantendone l’ammissibilità" e/o "…la raccolta e l’analisi di dati secondo una prassi che ne garantisca la libertà da distorsioni e pregiudizi cercando di ricostruire dati ed azioni avvenuti nel passato all’interno del sistema informatico". In ogni caso, dato che le attività di FC tendono ad ottenere elementi atti a testimoniare un fatto accaduto-in o per-tramite-di un sistema informatico, la loro caratteristica principale è che intervengono sempre dopo il fatto stesso. Si noti che le due definizioni riportate tendono a completarsi e spiegarsi perché l’ammissibilità citata in, nella maggioranza degli ambiti legali è proprio la "libertà da distorsioni (volontarie/involontarie) e pregiudizi (di analisi)" di cui in. Si vanno ora ad analizzare le varie fasi identificate in facendo riferimento, dal punto di vista tecnico, a metodi e strumenti che le FFPP (principali operatori nel campo del FC) impiegano attualmente. a. Il processo di identificazione Il primo e fondamentale passo nel FC è determinare dove cercare la prova digitale, nel senso di stabilire quale apparato è in grado almeno teoricamente di memorizzare informazioni digitali attendibili ed inerenti al caso in studio per poi capire in quale stato dovrebbe essere repertato(4) e/o analizzato. Sebbene molti pensino che il FC si limiti al repertamento ed analisi dei personal computer, nella realtà esso si estende ad una grande varietà di sistemi elettronici digitali. La valutazione di quale tra i sistemi digitali presenti nell’area di competenza debba essere repertato per la successiva analisi non risulta immediata. Telefoni cellulari, organiser(s), smart-card(s), palmtop, intere reti di computer, ecc. potrebbero in molti casi risultare utili ed il riconoscimento del loro stato (attivi, spenti, batteria scarica, connessi, ecc.) sicuramente influisce sulla decisione di acquisirli e sulla modalità per farlo. L’esempio ormai classico del provider di servizi Internet per utenti comuni che nei suoi server mantiene informazioni utili a delle indagini ha portato, in questi ultimi dieci anni, a sequestrare e bloccare fisicamente interi apparati (commettendo peraltro diversi illeciti) mentre il repertamento avrebbe dovuto limitarsi esclusivamente alle informazioni di interesse presenti nelle memorie di massa. Tale esempio è uno dei più importanti riscontri dei problemi legati ad un errato processo di identificazione. b. La conservazione delle prove digitali Mi viene sottolineato che "…la speciale natura delle prove digitali richiede considerazioni aggiuntive ed alcuni cambiamenti rispetto le prove reali" ed in particolare il fatto che le informazioni memorizzate su un sistema digitale sono per loro natura indipendenti da quest’ultimo. In pratica, senza la necessaria e forzata caratterizzazione esterna (fisica), le prove digitali non sono associabili ad un apparato o ad un istante di tempo. Questo determina il fatto fondamentale che la differenziazione tra copia ed originale, quando si opera su memorie digitali ed in mancanza di specifiche direttive dell’operatore è impossibile. Ecco quindi un principio di indistinguibilità che ha condotto la preservazione dei dati utili (anche chiamata repertamento dei dati) ad essere un’attività equivalente alla copia degli stessi su supporti di memoria particolarmente affidabili (ottici e/o nastri magnetici con "blindatura"). La caratterizzazione delle copie avviene includendo in esse informazioni ausiliarie come: data ed ora in cui avviene la copia, ID dell’operatore, commenti, ecc.. Tali elementi vengono sottoposti ad un processo di hashing assieme ai dati utili ed i valori calcolati rimangono definitivamente storicizzati in supporti ausiliari a quelli di destinazione della copia. A questo proposito, nel FC, si impiegano delle funzioni di hash standard come DIVA (proprietario della ditta Computer forensics ltd) o MD5(5) (standard open largamente impiegato da diversi prodotti di punta nel FC come EnCase, Ilook, ecc.). I valori di hash calcolati durante la copia sono utili per garantire due fatti essenziali: - data la possibilità di calcolare l’hash sia sui dati di partenza che su quelli copiati e fermo restando le proprietà di univocità degli algoritmi che implementano la funzione di hash, è possibile verificare l’aderenza "assoluta" della copia ai dati di partenza durante il processo di clonazione, impiegando tale metodo come un pesante (computazionalmente) e rigoroso sistema di controllo errore; - successivamente alla copia, la disponibilità del valore(i) di hash, consente di stabilire se la copia è ancora valida e se sono intervenute delle alterazioni (volontarie e/o involontarie). Una nota molto importante deve poi essere riportata in relazione al tipo di copia dei dati di una memoria di massa o di una device digitale in genere. Si possono distinguere infatti almeno tre livelli di copia: a. copia di livello fisico: o bitstream copy, in cui il contenuto dell’unità fisica viene letto sequenzialmente caricando la minima quantità di memoria di volta in volta indirizzabile per poi registrarla nella stessa sequenza su di un comune file binario (immagine fisica dell’unità); b. copia di basso livello del file system: o cluster-copy, in cui il contenuto di una partizione logica (strutturatasi a seguito di una formattazione correlata ad un preciso file system) viene letto sequenzialmente caricando la minima quantità di memoria che il file system consente di indirizzare di volta in volta per poi registrarla nella stessa sequenza su di un comune file binario (immagine di basso livello del file system); c. copia del file system: in cui parte o tutto il contenuto di alto livello di una partizione logica (strutturatasi a seguito di una formattazione correlata ad un preciso file system), ivi intendendo i contenuti di file e directory evidenti (non cancellati), viene sottoposto a backup su di un file (file di backup). Si sottolinea, infine, che i citati livelli di copia non sono affatto equivalenti se lo scopo è individuare elementi probatori di tipo forense. Vi si asserisce che "La persistenza dei dati è enorme. Contrariamente a quanto si possa pensare è molto difficile rimuovere dei dati da una memoria di massa, a prescindere dalla propria volontà…abbiamo impiegato un hard disk di discrete dimensioni per installare prima una copia di Windows, poi una di Solaris ed infine una di Linux ed il risultato è stato che con un opportuno software forense i file delle prime due installazioni erano facilmente recuperabili…". La ricerca dei dati cancellati (generalmente ricchissimi di informazioni sull’attività svolta) è un elemento fondamentale dal punto di vista legale e le tre copie di cui sopra non permettono parimenti la citata analisi. In particolare la copia fisica a. mantiene tutte le informazioni possibili anche sul partizionamento (ad es. coesistenza di più sistemi operativi, ecc.), quella b. contiene sia i file cancellati che quelli evidenti ma non i dati sulle partizioni includendo una sola di esse, per finire la c. mantiene solo il contenuto di file e directory evidenti. Ovviamente a tali fattori si contrappongono la velocità di svolgimento della copia che aumenta da a. fino a c. La scelta del tipo di copia da svolgere dipende quindi molto dal tipo di prova digitale che si intende ottenere e dal tempo che si ha a disposizione.

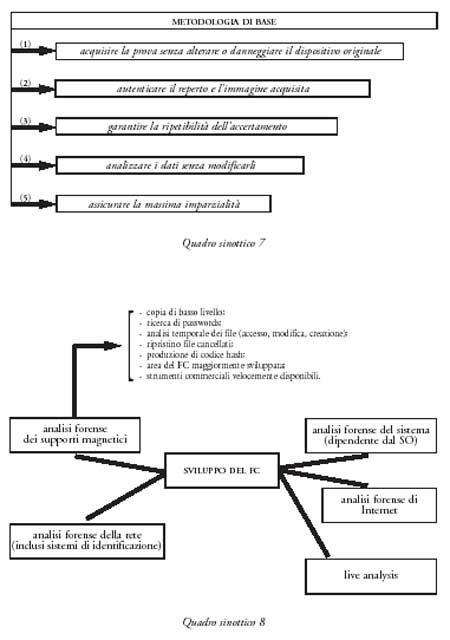

c. L’analisi forense dei dati Come evidenziato ed in aderenza alla definizione di FC, l’analisi forense deve rispettare le seguenti regole: a. minimo trattamento dei dati di partenza: il caso ideale è ovviamente quello in cui si riesce a svolgere una copia completa e certificata dei dati utili. In tale situazione infatti l’oggetto di analisi è la copia e quindi la probabilità di alterazione dei dati in origine è praticamente nulla. Purtroppo esistono casi particolari nei quali non è possibile svolgere copie complete e quindi bisogna operare direttamente sul reperto originale. In questo frangente è necessario svolgere tutte quelle operazioni minime indispensabili a scopo forense che garantiscano la minima alterazione possibile del sistema in studio(6). A voler approfondire i concetti visti, anche l’impiego della copia completa e certificata nasconde dei problemi di fondo. La loro analisi richiede una forma di ricostruzione che può avvenire con diverse modalità: - ricostruzione fisica in cui i dati della copia vengono riversati su un sistema hardware identico a quello di partenza, con tutte le difficoltà connesse con l’acquisizione di memorie di massa o device perfettamente uguali a quella esaminata; - ricostruzione virtuale in cui l’operatore naviga e visiona i dati della copia attraverso un software di emulazione, con le difficoltà connesse alla prova di software installati sulle memorie esaminate la cui esecuzione emulata è in genere impossibile. Nel paragrafo precedente si è potuto constatare che esistono differenti tipi di copie e non tutte le tipologie sono adatte alle diverse classi di ricostruzione. Tali ricostruzioni consentono analisi differenti e quindi permettono (di principio) di estrarre informazioni legali differenti; b. Logging delle attività: attività svolte durante l’analisi forense devono essere accuratamente registrate in un log(7) o meglio ancora in un report ricco di particolari che consentano, nel migliore dei casi, di ripetere tutte le azioni svolte ma comunque sempre di evidenziare se siano state avviate alterazioni dei dati originali (magari indispensabili al fine di ottenere le prove digitali cercate). In particolare per ogni eventuale mutamento bisognerebbe evidenziare l’autore di tale variazione (sia essa casuale o voluta), in cosa consiste ed a quali limiti si estende, se è avvenuta a livello logico o fisico, lo stato preesistente (qualora rilevabile), le motivazioni del cambiamento, ecc. In tale ottica dovrebbe trovar posto una precisa catena di custodia dei dati e dovrebbe essere garantita la continuità probatoria(8); c. ammissibilità legale dei risultati: le prove digitali che si ottengono devono provenire da una procedura tecnica che rispetta appieno le vigenti normative. Le citate regole si applicano alle seguenti categorie di analisi che si possono individuare nel FC: a. Analisi di memorie di massa: hard disk, floppy disk, particolari ROM su chip, CD, DVD, Iomega Zip, ecc. Per questo settore di studio, attualmente in auge nelle indagini informatiche, esistono tool hardware/software estremamente sofisticati ed efficaci che consentono un’analisi approfondita a livello sia fisico sia logico. Lo scorrimento dei settori fisici per la ricerca di stringhe, l’analisi cluster by cluster, la ricostruzione probabilistica di file cancellati, il recupero di cluster orfani e la lettura degli slack-space(s) sono ormai funzioni standard per sistemi commerciali come EnCase, DIBS, ILook, Forensic Toolkit, ecc. A tali funzioni si accompagnano sofisticati sistemi di visualizzazione dei dati (immagini, documenti, ecc.) e di screening sia dello stato dei sistemi operativi che dei software più noti. Per poi aggiungersi anche complessi sistemi hardware/software di decrittazione che sempre più spesso operano su sistemi multiprocessore o in ambiente PC-network; b. analisi di apparati elettronici: unità elettroniche in grado di memorizzare dati di una qualche attendibilità e quindi cellulari, organisers, palmtop, ecc. ma anche router(s) ed hub(s) in ambiente di rete. L’analisi di questi dispositivi è molto più complessa di quella di cui al punto precedente ed è ben lungi dall’essere in qualche modo standardizzata da tool hardware/software: si impiegano quasi sempre sistemi di analisi complessi e specialistici, a volte inadatti a trattare più di due o tre tipologie di apparati. Questo con ovvio notevole dispendio di risorse; c. analisi delle trasmissioni digitali di dati: Internet, con la sua abbondanza di utenti e servizi, è diventata un sistema di riferimento sia per la trasmissione di dati illegali sia per lo svolgimento di attività illecite le quali possono iniziare e finire sia nella Rete delle reti sia fuori da essa. L’attività di individuazione di tracce di comunicazioni digitali utili ai fini forensi è quindi divenuta un elemento sostanziale del FC. In particolare il tracciamento delle e-mail e quello della navigazione su WWW-browser(s) sono elementi fondamentali della cui importanza l’utente medio deve essere avveduto, anche per avere garantiti dei minimi livelli di sicurezza e privacy. L’analisi delle trasmissioni digitali può avvenire in due modi: - rilevazione di prove digitali relative a intrusioni o azioni virtuali illegali dopo il fatto sfruttando le varie tracce presenti sulla rete per ricostruire quanto più fedelmente possibile l’accaduto; - intercettazione (digitale) di prove digitali di fatti nel mentre questi stanno accadendo. È abbastanza evidente che il secondo caso sembra fuoriuscire dall’ambito FC ma in realtà costituisce un preciso ponte tra FC e computer network security che prende il nome di Network Forensic Computing. La necessità di investigare su Internet ha quindi creato serie difficoltà alla definizione di FC vista, nella quale tale scienza interviene solo dopo il fatto. Purtroppo, estendendo la FC ad operare anche "appena prima" del fatto si finisce per invadere un territorio in cui le ferree regole della FC non possono essere più rispettate rigorosamente. Per terminare la disamina sull’analisi forense dei dati, è il caso di citare un problema comune nel settore del FC che è la necessità di prendere in considerazione tutti i dati disponibili per l’attività. Tale vincolo non viene sempre rispettato. Uno dei casi più evidenti è quello del time-stamping di file, e-mail, log(s), ecc., ipotizzando l’analisi di un PC, l’analisi di date ed orari dipende ovviamente dallo stato dell’orologio interno e quindi, più in generale, del BIOS, per cui la semplice copia dell’hard disk non porta tutte le informazioni necessarie. Un altro caso interessante è quello in cui la configurazione interna del computer analizzato è di un qualche interesse ai fini dell’indagine, ecc.; la scelta quindi del cosa considerare come dato per l’analisi viene operata di volta in volta. In estrema sintesi la metodica basilare da utilizzare come linee guida per un corretto procedimento di indagine tecnica di natura forense è raffigurato nel quadro sinottico nr. 7, mentre il quadro sinottico nr. 8 ritrae lo sviluppo del FC.

4. Le prove digitali in dibattimento

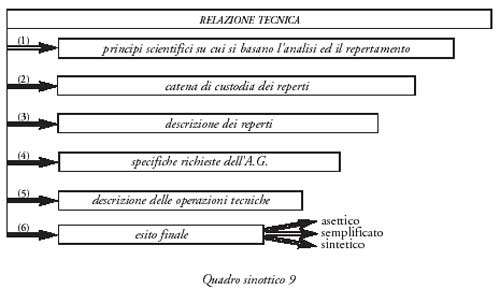

Le citate attività tecniche (identificazione, acquisizione, preservazione ed analisi del sistema informatico) trovano, nel settore informatico forense, sfogo unico e sostanziale nell’esposizione dibattimentale e quindi un errore espositivo e/o formale può vanificare mesi di analisi ed invalidare anche prove digitali molto evidenti. La Sezione Telematica del Ra.C.I.S. redige in primo luogo una relazione tecnica e successivamente studia le risposte a quelli che potrebbero essere i quesiti dibattimentali. In pratica si cerca di scindere il più possibile le considerazioni di tipo legale da quelle di natura prettamente tecnica. Ciò consente agli operatori della Sezione di muoversi più liberamente svincolandosi da condizionamenti relativi ai risultati della loro attività di analisi. Il loro scopo, infatti, è e rimane la ricerca della "verità" e non la verifica di un’ipotesi accusativa, cosa questa che spetta di diritto al consulente tecnico del P.M. ma non ad un investigatore. In una recente definizione di data forensics, dovuta a Thomas Rude(9), - "procedimento scientifico di acquisizione e analisi dei dati immagazzinati in formato digitale avente come unico scopo quello di riportare le risultanze in maniera neutrale, senza propendere per la colpevolezza o l’innocenza" - si rimarca la centralità della neutralità dell’indagine forense. Una valida e completa relazione tecnica dovrebbe contenere: la sintesi dei principi scientifici accademicamente riconosciuti su cui l’analisi ed il repertamento si basano, la catena di custodia dei reperti (generalmente formata dai verbali che ne testimoniano prelievi, trasferimenti e luoghi di permanenza) e la loro accurata descrizione, le specifiche richieste dell’A.G. e del Reparto Arma - o di ogni altro ente autorizzato - inerenti all’indagine tecnica con annesse le necessarie e precise autorizzazioni della Procura competente, la descrizione delle operazioni tecniche svolte in laboratorio e l’esito finale (cfr. quadro sinottico nr. 9). Di dette parti le richieste e l’esito finale rappresentano, solitamente, gli elementi chiave che vengono presi in considerazione da avvocati, giudici e pubblici ministeri al fine di trarre conclusioni di ordine legale. Tutte le altre vengono riportate in maniera da rendere agevole lo studio e l’eventuale ripetizione delle analisi da parte di ulteriori organi tecnici forensi.

In particolare, l’esito finale deve includere le seguenti caratteristiche: - sinteticità: non è necessario riportare eccessivi particolari tecnici dell’analisi ma solo ciò che interessa dal punto di vista giuridico; - semplificazione: colui che legge e valuta l’esito è di principio un fruitore inesperto nel settore informatico e quindi, laddove sia possibile, bisogna evitare formulazioni linguistiche eccessivamente tecniche; - asetticità: non deve contenere giudizi personali dell’operatore né tanto meno valutazioni legali sulle informazioni rilevate a meno che tali considerazioni non siano state espressamente richieste. La relazione tecnica è quindi, assieme ad altri elementi provenienti dalle indagini classiche, la base per il dibattimento e non dovrebbe suggerire considerazioni di tipo legale che invece sono da formarsi in tale frangente processuale. a. Nuove prospettive di valutazione delle prove Recenti studi dell’Università della California (Berkley) hanno dimostrato che, già a partire dal 1999, il 93% delle informazioni create da ditte e persone è risultato in formato completamente elettronico. Questo ha rivoluzionato in tempi strettissimi l’approccio di tutti alla ricerca ed all’immagazzinamento delle informazioni stesse, soprattutto poi ha rapidamente introdotto la necessità di trattare elementi di prova (in sede legale e civile) tratti da sistemi digitali. Gli avvocati e le A.G. deputate ad impiegare tali prove "digitali" per trarne decisioni hanno dovuto e devono aggiornarsi rapidamente cercando di capirne i nuovi aspetti peculiari. Ciò nonostante capita ancora oggi di avvertire incomprensione nelle aule di tribunale quando il supporto digitale è il centro o quanto meno è importante ai fini dell’indagine. Sfortunatamente, in aggiunta a tale aspetto, la giurisprudenza riporta ad oggi diversi stralci di attività di indagine che coinvolgevano aspetti informatici, impieganti metodologie che sono solo una estensione degli approcci tradizionali e che quindi mal si adattano al nuovo settore digitale. b. Nuove necessità investigative Le informazioni in forma digitale possono essere trattate con semplicità ed efficienza, in grandi quantità ed in diverse modalità (video, suono, documentazioni, ecc.). Questo comporta un problema sostanziale nella selezione dei dati che andranno eventualmente a formare la prova in dibattimento. Si tratta di una vera e propria operazione di filtraggio (information filtering) che, data la complessità dei criteri di selezione, difficilmente può essere compiuta automaticamente. Bisogna ricordare poi che da tale filtraggio dipende o meno la possibilità di formare prove e quindi la soggettività di tale operazione può essere estremamente dannosa ai fini processuali. Un esempio fondamentale in tal senso è quello della pedo-pornografia su supporto digitale. La situazione ricorrente è quella in cui bisogna analizzare reperti con hard disk di decine e decine di Gigabyte(s) a cui corrispondono generalmente decine di migliaia di file immagine (es. jpg, bmp, ecc.). La selezione delle immagini da riportare in dibattimento è estremamente onerosa per due ordini di motivi: l’analisi deve essere completa e quindi tutti i file deve essere visionati da un operatore; un tecnico informatico, seppur esperto, non è detto riesca a distinguere efficacemente una foto pedo-pornografica da una pornografica. Diverse soluzioni sono state adottate in proposito: è possibile ad esempio raccogliere tutte le immagini in un supporto di agevole lettura e fornirlo all’A.G. come allegato alla relazione tecnica (si rilascia il processo decisionale all’A.G.), si possono anche eviden ziare quelle foto pedo-pornografiche che già sono state incontrate in precedenti analisi(10) relative ad altri procedimenti penali e poste in evidenza dall’A.G., ecc. La selezione di cui si è appena trattato viene poi affrontata in maniera completamente diversa nei paesi anglosassoni in cui uno psicologo esperto nel settore pedofilia affianca l’informatico forense e decidono di comune accordo come e cosa estrarre dalla memoria di massa per poi presentarlo in dibattimento. L’information filtering è solo uno degli aspetti problematici delle investigazioni tecniche nel settore informatico. Più in generale si dovrebbe parlare della questione dell’interpretazione forense dei dati. Seppur infatti la selezione dei dati da riportare in dibattimento sia una questione consueta ed importante, esistono diverse situazioni in cui il tecnico non si trova semplicemente a scegliere tra dati presenti quanto piuttosto a ricomporne altri ottenendo elementi di interesse per le indagini. Esempi ricorrenti sono la ricomposizione di file cancellati o di pezzi di tali elementi sparsi nella zona non allocata della memoria di massa. La metodologia attraverso la quale avviene la ricostruzione non è deterministica in senso assoluto e spesso fa riferimento alla capacità intuitiva dell’operatore. Dal punto di vista forense bisogna capire che ricostruire ad esempio documenti o foto in maniera diversa a seconda delle intuizioni significa generare informazioni che possono essere impiegate differentemente come elementi indiziari o di prova. Se si considera il caso specifico dei file immagine cancellati da ricostruire, bisogna ad esempio tenere conto del fatto che solo determinate aree della foto sono in genere incriminanti mentre altre risultano ininfluenti (nella foto pedo-pornografica la mancata presenza di determinate parti del file può far classificare l’immagine come semplicemente erotica o non palesemente pedofila). In definitiva l’interpretazione forense dei dati si può dire essa stessa parte del processo di creazione della prova (qualora presente) ed in un certo senso parte imprescindibile della prova stessa. Da tale considerazione scaturisce la necessità, non ulteriormente differibile, di una standardizzazione a livello accademico delle tecniche investigative informatiche il passo è più che mai breve.

5. Conclusioni

Il FC è un settore in forte espansione che proporrà ai tecnici forensi specializzati un grande numero di interessantissime sfide per gli anni a seguire. Tra queste: l’incremento delle dimensioni delle memorie di massa e il conseguente problema di interpretare velocemente ed efficacemente dal punto di vista forense i dati contenuti in esse; l’avvento di nuovi sistemi digitali sempre più complessi, comunemente disponibili e somiglianti a macchine multiprocessore/ multi-memoria perennemente connessi ad Internet; l’impiego sempre più ricorrente di meccanismi di crittazione estremamente pesanti e difficili da penetrare o aggirare. A tali problemi di natura squisitamente tecnica si affiancano le questioni legali: dovendosi, infatti, inquadrare il FC nell’ambito normativo dell’ordinamento giuridico di riferimento, è necessario pensare criteri di adeguato rapido adattamento a possibili novellazioni legislative (cfr. quadro sinottico nr. 10). Il punto determinante è quindi che il FC in Italia entri di prepotenza nel mondo accademico ed universitario (fatto questo già in atto in diverse università italiane) e divenga oggetto di studio di agenzie specializzate governative sempre inquadrate in un ambito di studi internazionale. Questo al fine di aiutare a definire ed impiegare degli standard di lavoro universalmente riconosciuti che diano le massime garanzie possibili di correttezza e conformità alla legge delle procedure e mezzi di analisi tecnica impiegati.

(*) -Preminente, nell’attività della Sezione Telematica del RIS di Roma, è l’analisi delle memorie digitali al fine di individuare indizi ed elementi probatori che possano indirizzare le indagini dei Reparti territoriali e speciali dell’Arma. Il "Forensic Computing" assume, dunque, i contorni di disciplina sostanziale atta a validare la scientificità dell’operato del Ra.C.I.S.. Tuttavia, in quanto scienza emergente, appare doveroso, in limine, affrontare talune problematiche di natura tecnica e legali sottese all’attività in questione.

(**) - Capitano dei Carabinieri, comandante Sezione Telematica, R.I.S. Roma.

(***) -Tenente dei Carabinieri, ufficiale addetto, R.I.S. Messina.

(1) - D.Lgs. 7 marzo 2005, n. 82, recante il "Codice del’amministazione digitale".

(2) - Testo vigente dopo la conversione in legge del D.L. 354/03, convertito con modifiche dalla L. 26 febbraio 2004, n. 45 - Codice in materia di protezione dei dati personali - (GU n. 174 del 29-7-2003 - Suppl. Ord. n. 123 - Testo in vigore dal 1-1-2004).

(3) - La traduzione letterale di "digital evidence" è "prova (legale) digitale" ma, de iure condito, nel nostro ordinamento non è dato distinguere tra "prove reali" e "prove digitali" quindi tale concetto è di difficile inquadramento formale (a meno di prossime modifiche della legge italiana inerenti le strutture e le informazioni digitali). Da adesso in avanti quindi si considererà la "digital evidence" come "prova legale ottenuta attraverso sistemi digitali" che, si badi bene è ben lungi da essere solo una "prova digitale" perché presume un processo interpretativo.

(4) - Il repertamento fisico è la fase nella quale l’apparato digitale viene sigillato per la successiva analisi di laboratorio. Si noti la distinzione tra esso ed il repertamento dati che si riconduce sommariamente ad una copia certificata di dati di interesse (paragrafo 2.2).

(5) - Hash MD5: algoritmo, appartenente alla RSA Data Security Inc., sviluppato da Ronald L. Rivest nel 1991. Un’autorevole descrizione dell’algoritmo è riportata nel documento "RFC 1321", pubblicato su Internet all’indirizzo ftp://ftp.rfc-editor.org/in-notes/rfc1321.txt.

(6) - Si noti che il concetto di minima alterazione dei dati non è univoco ma soggettivo e quindi sempre soggetto a discussione. Per tale motivo le azioni dirette sul sistema originale si limitano a quelle più "semplici" che, cioè, più difficilmente possono essere contestate da altri tecnici specializzati.

(7) - Dall’inglese "log", giornale di bordo.

(8) - Continuità probatoria: possibilità di tenere traccia del procedimento di repertamento ed analisi in ogni suo punto mediante la produzione di report a vari livelli di dettaglio.

(9) - Cfr.: URL http://www.crazytrain.com.

(10) - Esistono archivi di hash MD5 relativi alle più diffuse foto pedo-pornografiche su Internet. Tali data base sono gestiti da Europol, Interpol ed in parte anche dal Ra.C.I.S. e dalla Polizia delle Telecomunicazioni. Mantenere il codice hash MD5 di un file permette di individuarlo se presente in una memoria di massa senza detenere necessariamente il file stesso (si ricorda che è un reato mantenere un archivio di foto pedo-porno non autorizzato dall’A.G.).